Neprofitna organizacija Shadowserver Foundation koja analizira malicioznu aktivnost na internetu, s posebnim akcentom na IoT uređaje, redovnim skeniranjem onlajn dostupnih štampača preko TCP porta 631 otkrila je da u svetu postoji oko 80.000 štampača kojima se može pristupiti preko IPP (Internet Printing Protocol). Pretragu su vršili putem IPP Get-Printer-Attributes funkcije. Štampači otvoreni ka internetu omogućavaju hakerima da prikupe osetljive informacije, a u nekim slučajevima i da izvrše remote command execution (RCE) napade.

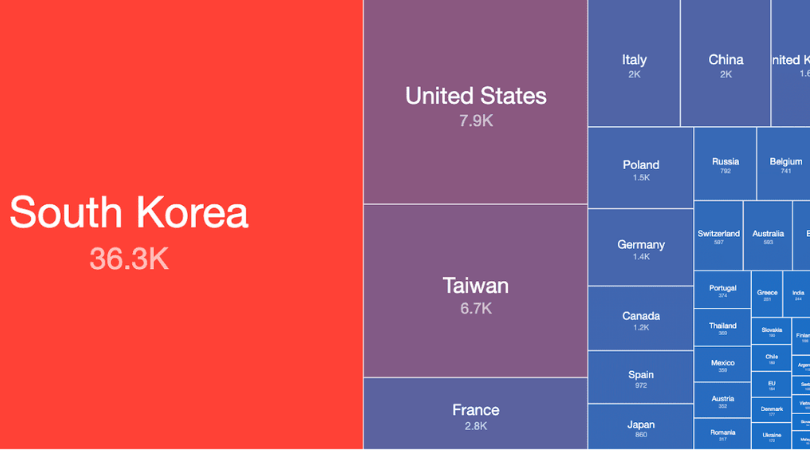

Ovi štampači nisu zaštićeni firewallom i direktno su otvoreni ka internetu. Najveći broj je u Južnoj Koreji (36.300), SAD (7.900), Tajvanu (6.700), Francuskoj (2.800).

Slika 1. Globalni broj onlajn dostupnih štampača. Izvor slike: GB Hackers.

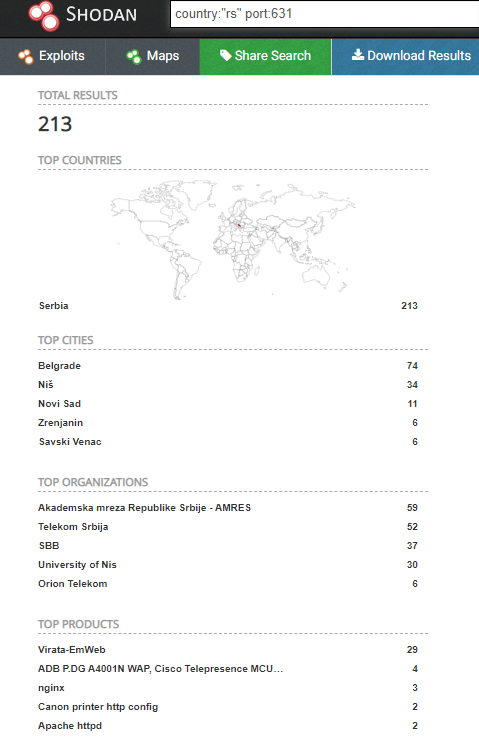

U Srbiji, prema Shodan pretrazi, trenutno ima 213 ovakvih uređaja.

Slika 2. Uređaji u Srbiji sa otvorenim IPP portom. Izvor slike: Shodan.

Oko ¾ štampača izloženih ka internetu koristi open source sistem CUPS koji je razvio Apple, prilagođen za macOS i druge operativne sisteme na UNIX bazi. Veliki broj uređaja pruža dodatne informacije kao što su ime štampača, lokacije, modeli, firmware verzije, organizacione jedinice, pa čak i WiFi SSID.

IPP je skraćenica za Internet Printing Protocol koji je omogućen na portu 631/TCP. Ukoliko se napadač poveže na uređaj, može doći do curenja informacija, manipulacije operacijama štampanja, ali i RCE napada.

Koje su moguće posledice nezaštićenog IPP porta?

Postoji nekoliko problema koji se javljaju ukoliko ostavite IPP port otvoren ka internetu, bez zaštite kao što su firewall ili mehanizmi autentifikacije.

Najpre, ovaj port se može koristiti za prikupljanje informacija. Ogroman broj ovih štampača pruža dodatne informacije o sebi, kao što smo ranije naveli. Te informacije napadači mogu iskoristiti za pretragu korporativnih mreža koje su im potencijalno interesantne za buduće napade.

Zatim, informacije se mogu iskoristiti za targetiranje uređaja koji imaju određene ranjivosti.

Treća opasnost je da napadači mogu da upotrebe IPP hakerske alate, kao što je PRET (Printer Exploitation Toolkit) i u najgorem scenariju preuzmu potpunu kontrolu nad ranjivim uređajima.