RansomHub: Nova era ransomware napada je počela

Uz biznis model 90-10 preuzeli vođstvo na ransomware sceni

Ako ste mislili da su ransomware napadi stvar prošlosti, razmislite ponovo. Početkom 2024. godine svedočimo dramatičnom porastu sofisticiranih napada, sa novom grupom RansomHub koja preuzima vođstvo na ovoj mračnoj sceni. Hajde da pogledamo šta se dešava i, što je još važnije, kako možete zaštititi svoje podatke.

Nova pretnja na horizontu: Upoznajte RansomHub

RansomHub je nova i brzo rastuća ransomware grupa koja se pojavila u februaru 2024. godine. RansomHub je u samo nekoliko meseci postao najaktivnija ransomware grupa na svetu, prestigavši dosadašnje "lidere" poput LockBita. Ova grupa funkcioniše po modelu Ransomware-as-a-Service (RaaS), što znači da razvija softver koji zatim iznajmljuje drugim kriminalcima (afilijetima) za izvođenje napada. Ono što ih čini posebno opasnim je njihov inovativni pristup:

- Nude čak 90% zarade svojim saradnicima (afilijetima). Ova struktura je znatno povoljnija u poređenju sa drugim grupama koje obično nude između 70% i 80%.

- Plaćaju saradnike unapred, pre završetka napada, čime se rešavaju problemi poverenja koji su često prisutni u ransomware zajednici.

- Njihov ransomware je napisan u programskim jezicima Golang i C++, što im omogućava da ciljaju različite platforme poput Windows-a, Linux-a i ESXi sistema. Ova fleksibilnost im pomaže da brzo šire svoje napade.

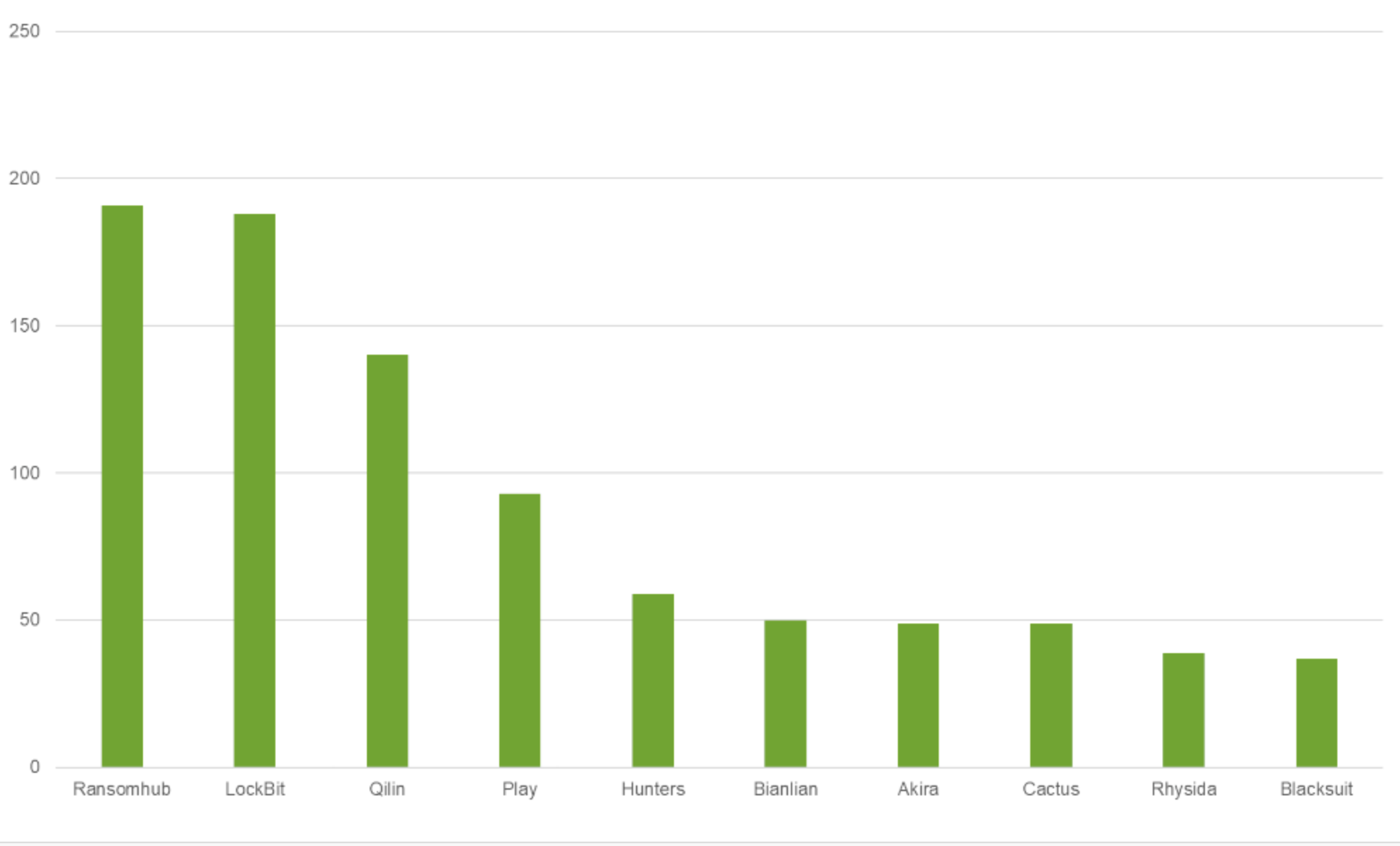

- Samo u drugom kvartalu 2024. napali su 191 organizaciju - porast od 155%! RansomHub je preuzeo primat od LockBit-a nakon što su neki od njihovih članova prešli u RansomHub.

Najrasprostranjenije ransomware operacije u trećem kvartalu 2024. Izvor Symantec Enterprise Blog

🔍 Brza procena ranjivosti vaše organizacije

Pre nego što nastavite sa čitanjem, odvojte minut da procenite koliko je vaša organizacija zaista spremna za ransomware pretnje. Označite sve stavke koje ste već implementirali:

Osnovne mere zaštite

- □ Redovan backup podataka (minimum nedeljno)

- □ Višefaktorska autentifikacija na svim kritičnim sistemima

- □ Ažurirani antivirusni softver na svim uređajima

- □ Redovno ažuriranje operativnog sistema i aplikacija

Edukacija i procedure

- □ Godišnja obuka zaposlenih o sajber bezbednosti

- □ Pisane procedure za reagovanje na incidente

- □ Simulacije phishing napada

- □ Jasne procedure za prijavljivanje sumnjivih emailova

Tehnička zaštita

- □ Segmentacija mreže

- □ Monitoring i logging sistemskih aktivnosti

- □ Ograničen pristup RDP-u

- □ Email filtering sistem

Backup i oporavak

- □ Offline backup kopije

- □ Testirane procedure za oporavak podataka

- □ Izolovani backup sistemi

- □ Dokumentovan plan kontinuiteta poslovanja

Kako ste prošli?

- 13-16 označenih: Odlično! Nastavite sa dobrom praksom

- 9-12 označenih: Solidno, ali ima prostora za unapređenje

- 5-8 označenih: Potrebna su značajna poboljšanja

- 0-4 označenih: Hitno preduzmite mere zaštite!

🎯 Bez obzira na rezultat vaše procene, evo šta možete odmah da uradite: Akcioni plan za zaštitu od ransomwara

Kako se ransomware širi? Glavni vektori napada

Nije uvek lako utvrditi vektor za svaki ransomware napada, ali dokazi ukazuju da RansomHub koriste nekoliko ključnih metoda za širenje ransomwara:

- Phishing napadi: RansomHub često započinje svoje napade slanjem phishing emailova koji sadrže maliciozne priloge ili linkove. Kada žrtva otvori prilog ili klikne na link, malware se instalira na njihov uređaj, omogućavajući napadačima pristup mreži.

- Eksploatacija poznatih ranjivosti: Nakon što su infiltrirani, napadači koriste ranjivosti kao što su ZeroLogon, EternalBlue i PetitPotam za dalji pristup i eskalaciju privilegija. Ove ranjivosti omogućavaju im da dobiju kontrolu nad kritičnim sistemima unutar mreže.

- Brute-Force Napadi: RansomHub koristi brute-force tehnike za probijanje slabih lozinki na sistemima kao što su Remote Desktop Protocol (RDP) i Virtual Private Networks (VPN). Kada uspeju u ovom procesu, dobijaju daljinski pristup računarima, što im omogućava širenje napada unutar mreže

Lateralno kretanje i eskalacija privilegija

Nakon inicijalnog pristupa, RansomHub se fokusira na lateralno kretanje kroz mrežu:

- Korišćenje alata za prikupljanje podataka: Grupa koristi alate poput Mimikatz za prikupljanje kredencijala sa Windows sistema, što im omogućava da eskaliraju privilegije i dobiju pristup višim nivoima u mreži.

- Upravljanje korisničkim nalozima: RansomHub može kreirati nove korisničke naloge ili ponovo aktivirati deaktivirane naloge kako bi osigurao trajni pristup mreži.

Dvostruka ucena

Jedna od ključnih strategija RansomHuba je dvostruka ucena, jer ne samo da kriptuju podatke, već ih i kradu.

Korak 1 - krađa

Pre nego što izvrše enkripciju, članovi RansomHuba prvo prikupljaju osetljive podatke iz mreže žrtve. Ova faza uključuje:

- Eksploataciju ranjivosti: RansomHub koristi poznate ranjivosti u softveru i sistemima za ulazak u mrežu. Na primer, ranjivosti kao što su CVE-2023-3519 (Citrix ADC) i CVE-2020-1472 (ZeroLogon) često se koriste za dobijanje pristupa.

- Alati za prikupljanje podataka: Grupa koristi različite alate kao što su Cobalt Strike, WinSCP, i Rclone za prenos ukradenih podataka na svoje servere ili u cloud (npr. Amazon AWS S3). Ovi alati omogućavaju efikasno prikupljanje i skladištenje podataka bez otkrivanja.

- Interne istražne operacije: Nakon što dobiju pristup, RansomHub koristi alate poput AngryIPScanner i Nmap za mapiranje mreže i identifikaciju ključnih resursa koje treba napasti.

Korak 2 - enkripcija podataka

Nakon što su podaci prikupljeni, RansomHub prelazi na fazu enkripcije:

- Izvršenje ransomwarea: Kada se odluče za enkripciju, RansomHub koristi ransomware koji može ciljati različite platforme, uključujući Windows i Linux. Enkripcija se obično vrši korišćenjem složenih algoritama poput elliptic curve encryption.

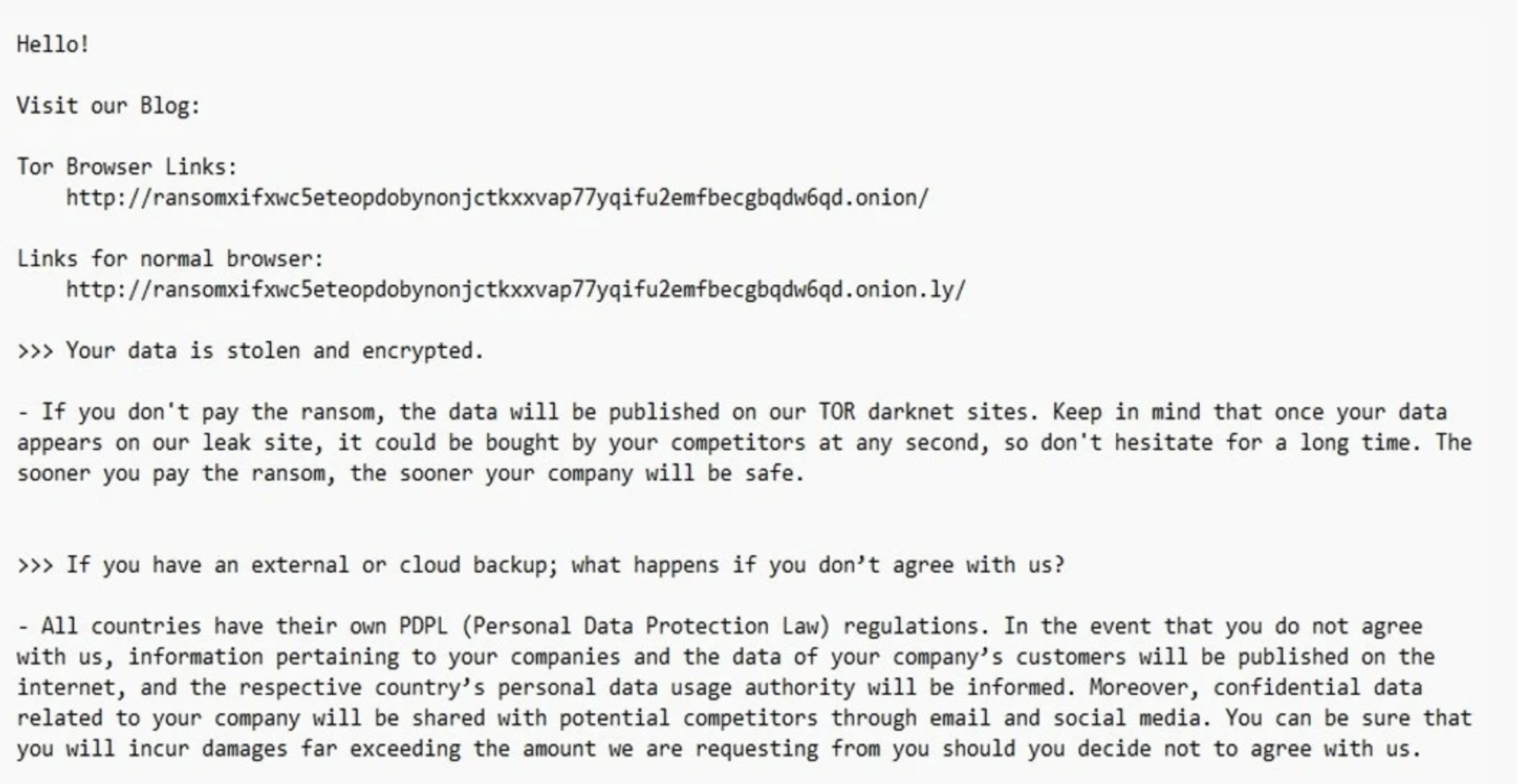

- Prikazivanje otkupne poruke: Čim se izvrši enkripcija, ransomware ostavlja otkupnu poruku koja obaveštava žrtvu o napadu i instrukcijama za plaćanje otkupa.

Korak 3 - pritisak na žrtve

Nakon enkripcije, RansomHub koristi nekoliko taktika kako bi povećao pritisak na žrtve da plate otkup:

- Pretnja objavljivanjem podataka: Napadači obaveštavaju žrtve da će ukradeni podaci biti objavljeni na javnim leak sajtovima ako ne plate otkup. Ova pretnja dodatno motiviše žrtve da brzo reaguju kako bi zaštitili svoju reputaciju i sprečili potencijalne pravne posledice.

- Direktni kontakti sa klijentima: U nekim slučajevima, RansomHub može kontaktirati klijente ili partnere žrtve kako bi ih obavestili o incidentu, čime dodatno povećava pritisak na organizaciju da plati otkup.

- Agresivne taktike pregovaranja: Tokom pregovora o otkupu, RansomHub može koristiti pretnje da će kontaktirati klijente žrtve ili objaviti blog post koji detaljno opisuje sigurnosne slabosti organizacije.

Otkupna poruka RansomHub grupe, izvor Symantec Enterprise Blog

Kako se zaštititi?

S obzirom na raznolikost vektora napada, potreban je sveobuhvatan pristup zaštiti:

1. Pametno čuvanje backupa

- Redovno pravite kopije podataka

- Čuvajte ih offline ili u zaštićenom cloudu

- Osigurajte da backup nije dostuan napadačima

2. Edukacija je ključna

- Obučite zaposlene da prepoznaju phishing i socijalni inženjering

- Razvijte svest o bezbednosti kod svih članova tima

- Redovno održavajte treninge i simulacije napada

3. Tehnološka zaštita

- Omogućite višefaktorsku autentifikaciju za RDP

- Redovno ažurirajte sve sisteme i softver

- Koristite napredne alate za detekciju pretnji

- Implementirajte sisteme koji koriste veštačku inteligenciju za analizu potencijalnih pretnji

4. Plan za vanredne situacije

- Pripremite detaljan plan reakcije na napade

- Definišite uloge i odgovornosti svih timova

- Redovno testirajte i ažurirajte procedure

Zaključak

Ransomware pretnje evoluiraju neverovatnom brzinom, koristeći sve sofisticiranije vektore napada. Grupe poput RansomHuba pokazuju da napadači postaju sve organizovaniji i efikasniji. Ipak, uz pravu kombinaciju tehnoloških rešenja, edukacije i planiranja, organizacije mogu značajno smanjiti rizik od uspešnih napada.

Ključ je u proaktivnom pristupu - nemojte čekati da se napad dogodi da biste počeli sa pripremama. Počnite danas sa implementacijom ovih mera zaštite i redovno ih unapređujte.

📩 Ostanite informisani!

Ne dozvolite da vaša organizacija postane sledeća meta ransomware napada. Prijavite se na naš mesečni newsletter i dobijajte:

- Najnovije informacije o sajber pretnjama

- Praktične savete za zaštitu

- Ekskluzivne vodiče i checkiste

- Pozive na besplatne webinare o sajber bezbednosti

Izvori: Symantec Enterprise Blog, BlackFog, CISA, Cyberint, Infosecurity Magazine