Kako da sprečite PowerShell da se pokreće iz Officea pomoću Symantec Endpoint Protectiona

PowerShell je postao omiljeni alat za distribuciju malvera. Evo kako da sprečite da se PowerShell okrene protiv vas.

Microsoftov PowerShell je u poslednje vreme omiljeni alat za distribuciju malvera. Trend je u porastu od decembra 2016. kada je urađena analiza koja je pokazala da je čak 95,4% analiziranih skripti maliciozno!

Jako često se dešavalo da prevaranti obmanu krajnje korisnike da otvore maliciozni atačment, a da se onda PowerShell okrene protiv njih. Najgore što krajnjem korisniku u ovakvoj situaciju može da se desi je da postane žrtva ransomwarea. U ovakvoj situaciji fajlovi su izgubljeni ukoliko nemate kvalitetan backup.

PowerShell skripte korišćene su i u nedavnim napadima na banke u kojima je korišćen malver bez fajla, koji ne kopira fajlove i foldere na hard disk radi izvršenja, već se izvršava u RAM memoriji.

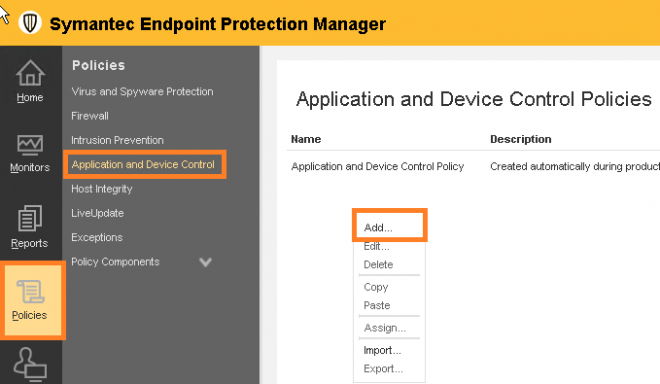

Application and Device Control: Odlična dodatna linija odbrane

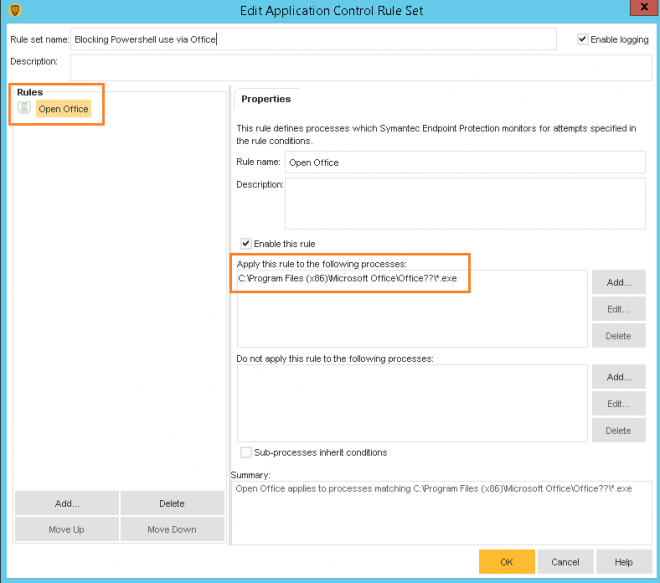

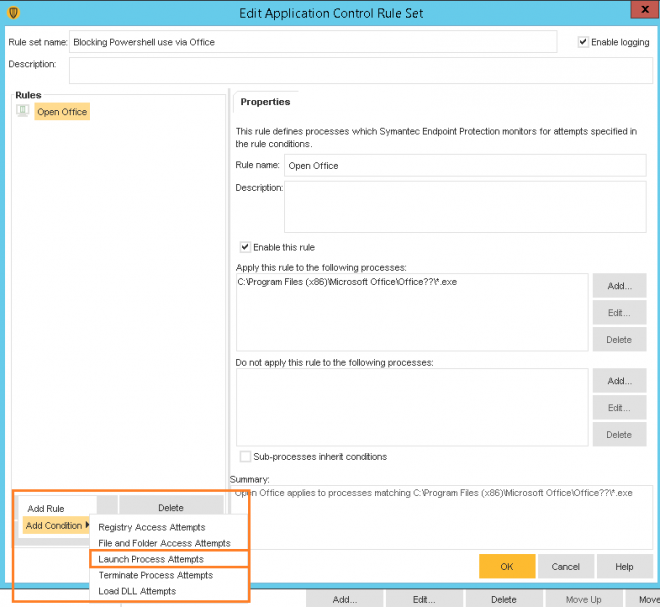

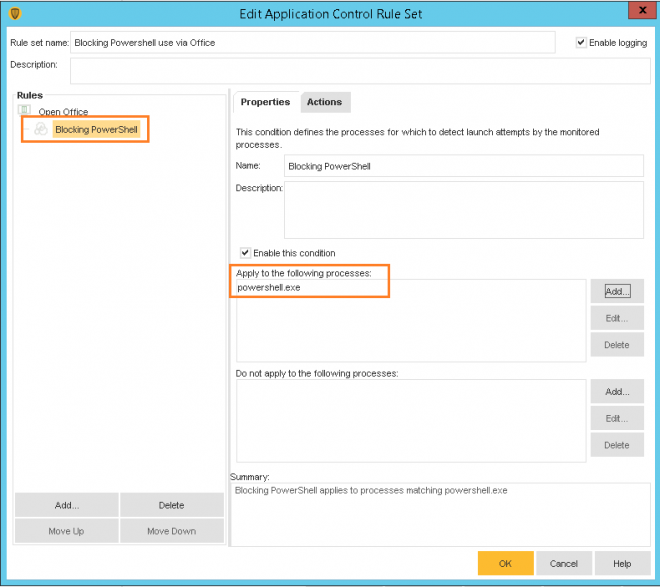

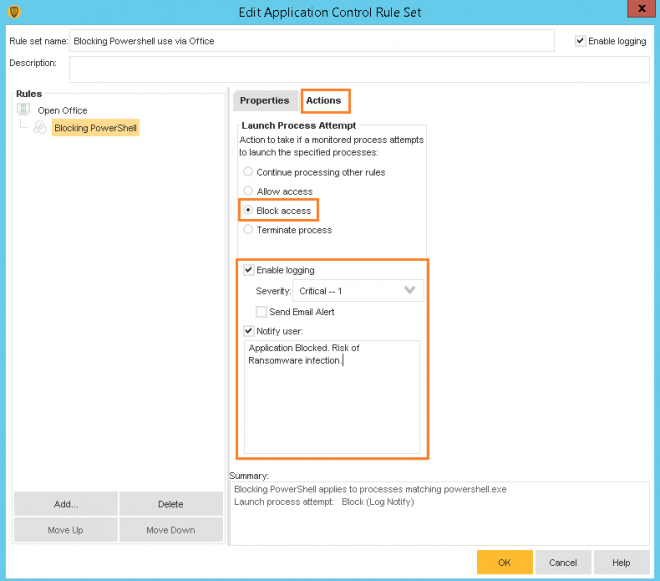

Ukoliko koristite Symantec Endpoint Protection opcionu komponentu pod nazivom ’Application And Device Control’, možete sprečiti da maliciozni atačment u Wordu, Excelu ili nekom drugom Office dokumentu pristupi PowerShellu ili cmd. U sledećih nekoliko slika sledi uputstvo kako da sami konfigurišete takvu polisu.

Izvor: Symantec Connect