Nastavak ciljane SamSam ransomware kampanje

Dobro poznata ransomware grupa pojačava aktivnosti u 2018!

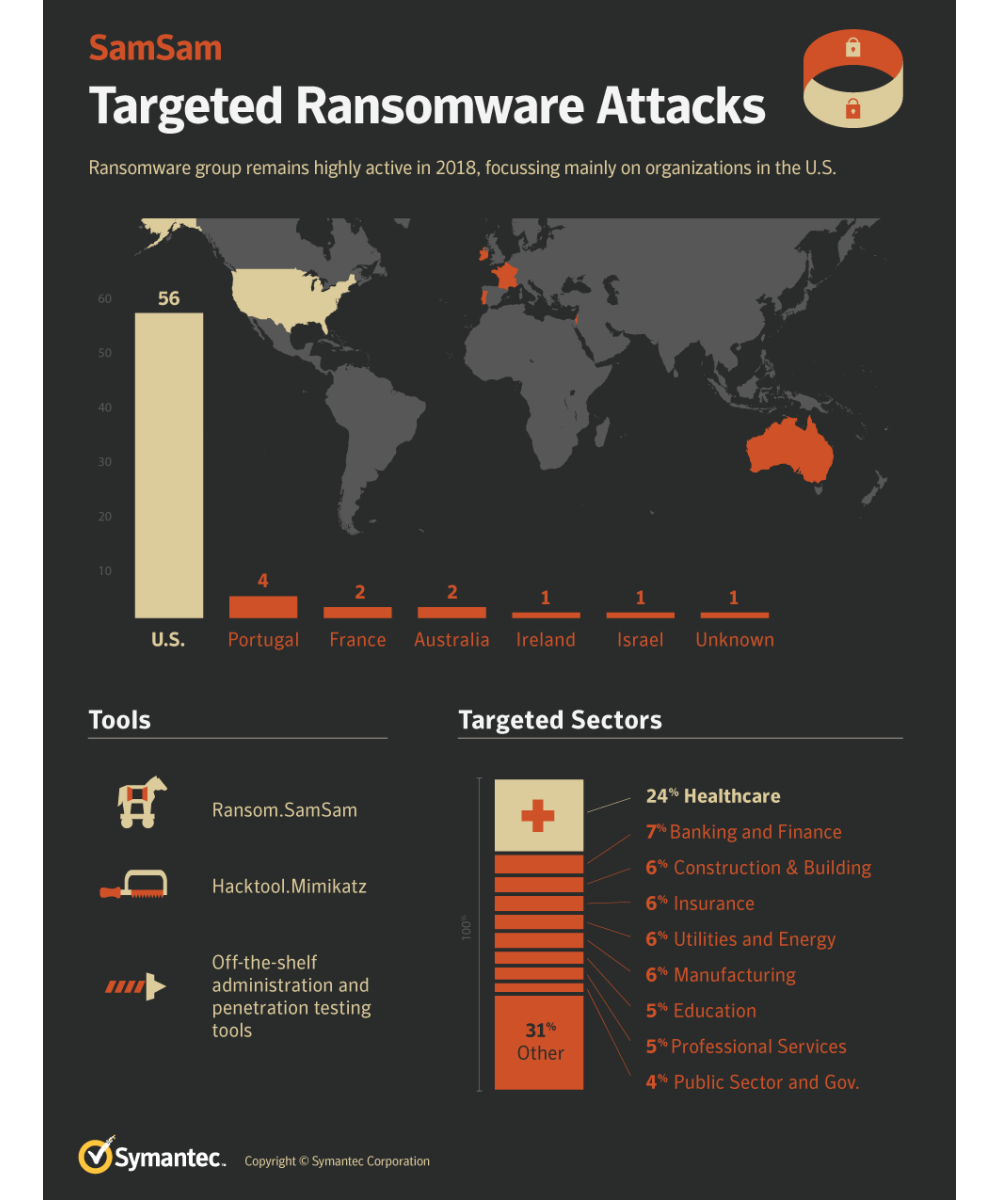

Hakerska grupa koja stoji iza distribucije SamSam ransomwarea nastavlja da izvodi velike, ciljane napade na organizacije. Od početka godine zabeleženo je 67 napada na različite mete, uglavnom iz SAD-a.

SamSam grupa je specijalizovana za ciljane ransomware napade. Upadaju u mreže i kriptuju sve računare u organizaciji, a zatim ostavljaju poruku o otkupnini. Po pravilu, uvek je u pitanju visoka suma. Veruje se da je ova grupa odgovorna za napade na grad Atlantu u martu, kada su zaključali veći broj računara u gradskim službama. Troškovi saniranja štete će najverovatnije premašiti 10 miliona dolara.

Odgovorni su i za napad na ministarstvo saobraćaja Kolorada, gde je šteta procenjena na 1,5 miliona dolara.

SAD glavna meta

Od 67 napadnutih organizacija, čak 56 su iz SAD-a. Napadnuti su različiti sektori, a skoro četvrtina su organizacije iz oblasti pružanja zdravstvenih usluga. Izvršeno je i nekoliko napada na javni sektor, a barem jedna od tih organizacija radi na organizovanju predstojećih izbora tako da je moguće da napadači imaju i druge ciljeve osim čisto finansijskih.

Slika 1. SamSam ransomware infografik, Izvor: Symantec Blog

Ciljani ransomware

Dok većina ransomware familija ne bira precizno svoje žrtve (napada putem spam kampanja i Exploit kit), SamSam ciljano napada odabrane mete. Upadaju u mreže organizacije, neko vreme provode u izviđanju i mapiranju, a zatim zaključavaju koliko god mogu računara i šalju jednu poruku o otkupnini. Obično žrtvama nude dekripciju svih računara po fiksnoj ceni otkupnine ili otključavanje pojedinih računara po nižoj ceni. U mnogim slučajevima, od pogođenih organizacija napadači su tražili desetine hiljada dolara. SamSam ransomware napadi mogu ostaviti razarajuće posledice po organizaciju, kao što su ozbiljno narušavanje poslovnih operacija, uništavanje vitalnih poslovnih informacija i milionski troškovi za sanaciju štete.

Kako SamSam kompromituje sisteme?

Napadači koriste veći broj softverskih alata i ulažu velike napore da inficiraju maksimalan broj računara u organizacijama. Kako bi kompletirali proces, ponekad im je potrebno nekoliko dana. Za kompromitovanje mreže koriste tzv. “living off the land” taktike, odnosno opcije koje nude operativni sistemi i legitimne mrežne admin alate. Ovakve taktike često koriste sajber špijunske grupe kako bi što duže neprimećeno ostali u mreži. Drugim rečima, upotreba legitimnih alata za ilegalne aktivnosti napadačima pomaže da se kriju “ispred nosa” svojih žrtava.

U jednom napadu koji su izvršili u februaru, između momenta kada je primećen upad u sistem i zaključavanja na stotine računara prošlo je 48 sati. Prvi signal da je došlo do upada bio je kada su napadači downloadovali nekoliko hakerskih alata na računar u pogođenoj organizaciji. Nakon 10 minuta, pokrenuli su skripte za identifikovanje i skeniranje ostalih računara u mreži. Koristili su PsInfo, Microsoft Sysinternals alat pomoću kojeg se prikupljaju informacije o drugim računarima u mreži. Tako su identifikovali softvere koji su na njima instalirani. Na isti način su identifikovali sisteme u kojima se čuvaju kritični poslovni fajlovi kako bi ih zaključali i tražili otkupninu.Takođe su koristili i Mimikatz hakerski alat za krađu kredencijala.

Nakon ovih brzinskih aktivnosti, dva dana kasnije ubacili su SamSam malver (2 različite verzije) na inicijalno kompromitovani računar. Sat vremena kasnije, SamSam je pomoću PsExec alata zarazio veliki broj računara u mreži. U pitanju je još jedan Microsoftov Sysinternals alat koji se koristi za izvršavanje procesa na drugim sistemima. Konačno, 5 sati kasnije SamSam je zaključao blizu 250 računara u mreži.

Preporuke

Backup je svakako jedan od ključnih stubova borbe protiv ransomwarea. Međutim, dešavalo se da ransomware zaključa i fajlove iz backupa, tako da ova opcija nikako nije zamena za jednu sveobuhvatnu, čvrstu i dobro osmišljenu sajber bezbednosnu strategiju.

U našim bezbednosnim preporukama možete pročitati kako da sprečite i šta da radite u slučaju da dođe do ransomware infekcije.

Žrtve moraju da budu svesne da plaćanje otkupnine, pored toga što podstiče nove napade, ne garantuje da će im fajlovi zaista biti otključani.

Izvor: Symantec Blog

![Ispitali smo sumnjivi email koji nam je prosledio čitalac [VIDEO] Ispitali smo sumnjivi email koji nam je prosledio čitalac [VIDEO]](/images/d/4/6/6/5/d466522af42f41da7ae91a641554ed00083d3133-1adobeprevara.jpg)