BadRabbit: nova ransomware epidemija u Istočnoj Evropi

Pretpostavlja se da je ransomware zarazio žrtve preko lažnog ažuriranja za FlashPlayer.

Bad Rabbit ransomware 24. oktobra pogodio je infrastrukturna postrojenja i kompanije, pretežno u istočnoj Evropi. Najviše su pogođeni Rusija i Ukrajina, a zatim slede Bugarska, Japad, Turska i Nemačka. Ransomware je, između ostalog, pogodio računare i servere u kijevskom metrou, ministarstvu infrastrukture i međunarodnom aerodromu u Odesi.

U Rusiji su pogođene brojne državne organizacije, sajtovi novinskih agencija i komercijalne organizacije.

Brzina kojom se ovaj ransomware širi je slična kao u slučajevima WannaCry i Not-Petya ransomware napada koji su se dogodili u maju i junu ove godine.

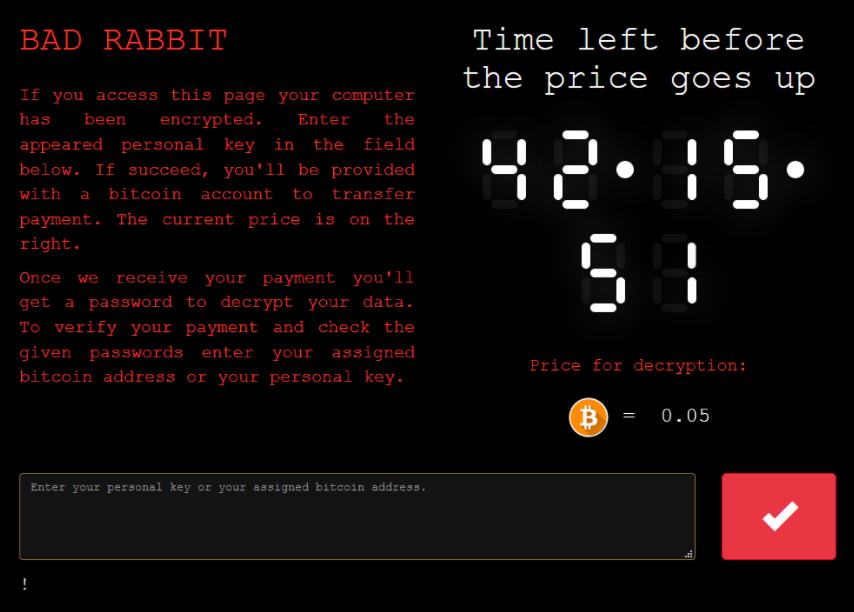

Otkupnina koju napadači traže je 0,05 Bitcoina (oko 283 dolara).

Ransomware isporučen preko lažnog Flash ažuriranja

Inicijalna infekcija se dogodila nakon posete kompromitovanim legitimnim sajtovima u koje je ubačen maliciozni JavaScript. Group-IB je identifikovala da se Bad Rabbit širio preko kompromitovanih sajtova medija, među kojima su:

- hxxp://argumentiru[.]com

- hxxp://www.fontanka[.]ru

- hxxp://argumenti[.]ru

Kada korisnik poseti kompromitovani sajt, iskoči mu prozor sa predlogom da ažurira FlashPlayer. Kada klikne na ažuriranje, preuzima maliciozni fajl sa imenom install_flash_player.exe (FBBDC39AF1139AEBBA4DA004475E8839 - MD5 hash), što dovodi do infekcije računara. ESET navodi da Bad Rabbit najverovatnije ima alate koji mu pomažu da se kreće lateralno u mreži, što objašnjava kako se za tako kratko vreme tako brzo raširio u više organizacija.

Utvrđeno je da Bad Rabbit koristi Mimikatz za izvlačenje kredencijala iz memorije lokalnog računara. Pored liste kredencijala, pokušava da pristupi serverima i radnim stanicama u istoj mreži preko SMB-a i WebDAV-a.

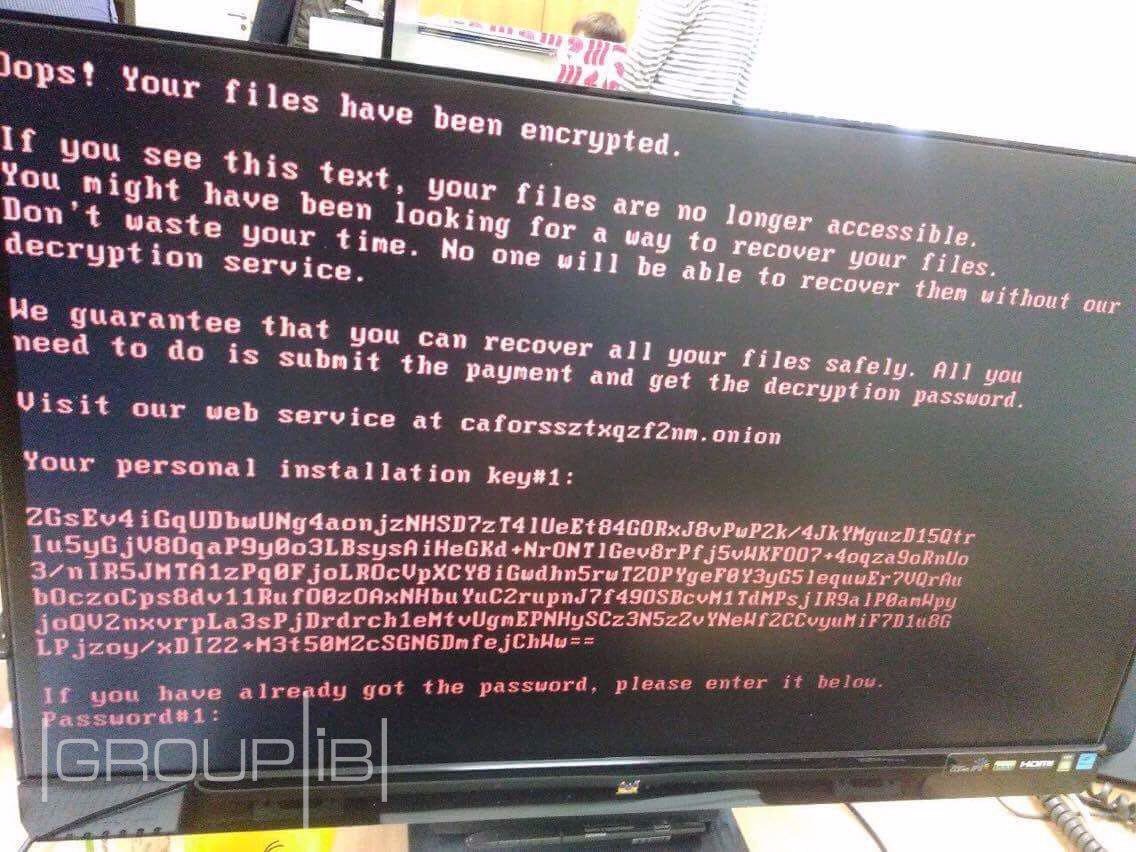

Bad Rabbit je tzv. disk koder, sličan kao Petya i NotPetya. Najpre kriptuje fajlove na računaru žrtve, a zatim zamenjuje MBR (Master Boot Record). Kada završi proces, restartuje računar koji onda prikazuje sledeću poruku o otkupnini:

Poruka o otkupnini. Izvor slike Group IB

Poruka je vrlo slična poruci koju je koristio NotPetya, ali što se tiče samog koda, Bad Rabbit koristi samo 13% koda NotPetya. Možemo reći da je Bad Rabbit modifikovana verzija NotPetya ransomwarea.

Napadači u poruci o otkupnini traže da žrtva plati 0,05 Bitcoina, odnosno oko 283 dolara. Žrtva ima malo više od 40 sati da izvrši isplatu, nakon čega se iznos otkupnine povećava, što je dobro poznati metod pritiska na žrtve.

Preostalo vreme za plaćanje otkupnine. Izvor slike Group IB

Bad Rabbit se bazira na DiskCryptoru koji je open source alat za kriptovanje diska sličan HDDCryptor ransomwareu.

Izvorni kod Bad Rabbita ima nekoliko referenci na popularnu TV seriju „Igra prestola“ (npr. Grayworm). Takođe, imena 3 planirana zadatka su imena zmajeva iz serije - Drogon, Rhaegal i Viserion.

Na osnovu uzoraka koje je obradio VirusTotal, nekoliko vendora, među kojima su Symantec i Palo Alto Networks, detektuje Bad Rabbit u nekoj formi. Očekuju se da će broj detekcija rasti kako dan odmiče.

Tehnički detalji koji su do sada poznati

Kako navodi BleepingComputer, kada korisnik na kompromitovanom sajtu klikne na lažno Flash ažuriranje, instalira fajl pod imenom install_flash_player.exe. Zatim pomenuti fajl ostavlja novi fajl pod imenom C:\Windows\infpub.dat i izvršava ga komandom C:\Windows\system32\rundll32.exe C:\Windows\infpub.dat, # 1 15.

Kada se izvrši, Infpub.dat kreira C:\Windows\cscc.dat i C:\Windows\dispci.exe fajlove. Cscc.dat fajl je preimenovana kopija dcrypt.sys Filter drajvera od DiskCryptora. Infpub.dat zatim kreira Windows servis pod imenom Windows Client Side Caching Ddriver koji lansira cscc.dat driver.

Infpub.dat takođe kreira zakazani zadatak (scheduled task) Rhaegal koji pokreće dispci.exe fajl kada se korisnik uloguje. Rhaegal izvršava sledeću komandu: "C:\Windows\dispci.exe" -id [id] && exit

cscc.dat driver, zajedno sa dispci.exe file, kriptuje disk i modifikuje MBR kako bi se prikazala poruka o otkupnini kada žrtva uključi računar.

Infpub.dat tu ne završava svoju aktivnost. Nakon instaliranja DiskCryptor komponenti, on obavlja user mode enkripciju fajlova na računaru žrtve. U pitanju je AES enkripcija. Zatim se AES enkripcijski ključ kriptuje sa ubačenim RSA-2048 javnim ključem.

Bad Rabbit ne dodaje novu ekstenziju zaključanim fajlovima, kao što to radi većina ransomwarea. Dodaje samo fajl marker "encrypted" na kraju svakog zaključanog fajla.

Infpub.dat ima i sposobnost da se preko SMB-a širi na druge računare. To radi tako što pokušava da pristupi shareovima koji su povezani preko SMB-a, a za to koristi ukradene kredencijale žrtava ili listanjem spiska uključenih korisničkih imena i lozinki. Ukoliko dobije pristup, ransomware se onda kopira i izvršava na ostalim računarima. Meta su mu sledeći shareovi:

- admin

- atsvc

- browser

- eventlog

- lsarpc

- netlogon

- ntsvcs

- spoolss

- samr

- srvsvc

- scerpc

- svcctl

- wkssvc

Konačno, Bad Rabbit kreira još dva zakazana zadatka koji se koriste za reboot računara (drogon i viserion). Oni su zaduženi za isključivanje i podizanje sistema kako bi se izvršili ostali programi pri logovanju odnosno da se na kraju prikaže poruka da je računar zaključan.

Indikatori kompromitovanosti (IoC’s)

Hashevi:

- install_flash_player.exe: 630325cac09ac3fab908f903e3b00d0dadd5fdaa0875ed8496fcbb97a558d0da

- infpub.dat: 579fd8a0385482fb4c789561a30b09f25671e86422f40ef5cca2036b28f99648

- cscc.dat (dcrypt.sys): 0b2f863f4119dc88a22cc97c0a136c88a0127cb026751303b045f7322a8972f6

- dispci.exe: 8ebc97e05c8e1073bda2efb6f4d00ad7e789260afa2c276f0c72740b838a0a93

Fajlovi:

- C:\Windows\infpub.dat

- C:\Windows\System32\Tasks\drogon

- C:\Windows\System32\Tasks\rhaegal

- C:\Windows\cscc.dat

- C:\Windows\dispci.exe

Registry entries:

- HKLM\SYSTEM\CurrentControlSet\services\cscc

- HKLM\SYSTEM\CurrentControlSet\services\cscc\Type 1

- HKLM\SYSTEM\CurrentControlSet\services\cscc\Start 0

- HKLM\SYSTEM\CurrentControlSet\services\cscc\ErrorControl 3

- HKLM\SYSTEM\CurrentControlSet\services\cscc\ImagePath cscc.dat

- HKLM\SYSTEM\CurrentControlSet\services\cscc\DisplayName Windows Client Side Caching DDriver

- HKLM\SYSTEM\CurrentControlSet\services\cscc\Group Filter

- HKLM\SYSTEM\CurrentControlSet\services\cscc\DependOnService FltMgr

- HKLM\SYSTEM\CurrentControlSet\services\cscc\WOW64 1

Mrežna aktivnost:

- Local & Remote SMB Traffic on ports 137, 139, 445

- caforssztxqzf2nm.onion

Fajlovi koje ransomware zaključava imaju sledeće ekstenzije:

.3ds .7z .accdb .ai .asm .asp .aspx .avhd .back .bak .bmp .brw .c .cab .cc .cer .cfg .conf .cpp .crt .cs .ctl .cxx .dbf .der .dib .disk .djvu .doc .docx .dwg .eml .fdb .gz .h .hdd .hpp .hxx .iso .java .jfif .jpe .jpeg .jpg .js .kdbx .key .mail .mdb .msg .nrg .odc .odf .odg .odi .odm .odp .ods .odt .ora .ost .ova .ovf .p12 .p7b .p7c .pdf .pem .pfx .php .pmf .png .ppt .pptx .ps1 .pst .pvi .py .pyc .pyw .qcow .qcow2 .rar .rb .rtf .scm .sln .sql .tar .tib .tif .tiff .vb .vbox .vbs .vcb .vdi .vfd .vhd .vhdx .vmc .vmdk .vmsd .vmtm .vmx .vsdx .vsv .work .xls .xlsx .xml .xvd .zip

C&C serveri:

- Sajt za plaćanje: http:// caforssztxqzf2nm[.]onion

- Ubačeni URL: http:// 185.149.120[.]3/scholargoogle/

- URL za distribuciju: hxxp:// 1dnscontrol[.]com/flash_install.php

Lista kompromitovanih sajtova:

- hxxp://argumentiru[.]com

- hxxp://www.fontanka[.]ru

- hxxp://grupovo[.]bg

- hxxp://www.sinematurk[.]com

- hxxp://www.aica.co[.]jp

- hxxp://spbvoditel[.]ru

- hxxp://argumenti[.]ru

- hxxp://www.mediaport[.]ua

- hxxp://blog.fontanka[.]ru

- hxxp://an-crimea[.]ru

- hxxp://www.t.ks[.]ua

- hxxp://most-dnepr[.]info

- hxxp://osvitaportal.com[.]ua

- hxxp://www.otbrana[.]com

- hxxp://calendar.fontanka[.]ru

- hxxp://www.grupovo[.]bg

- hxxp://www.pensionhotel[.]cz

- hxxp://www.online812[.]ru

- hxxp://www.imer[.]ro

- hxxp://novayagazeta.spb[.]ru

- hxxp://i24.com[.]ua

- hxxp://bg.pensionhotel[.]com

- hxxp://ankerch-crimea[.]ru

Preporuke

Napravite kill switch tako što ćete kreirati read-only fajl C:\windows\infpub.dat. U slučaju infekcije, vaši fajlovi neće biti zaključani.

- Ograničite zakazane zadatke: viserion_, rhaegal, drogon.

- Napravite backup važnih fajlova.

- Ažurirajte OS i bezbednosne sisteme.

- Izolujte zaražene računare.

- Blokirajte IP adrese i domene sa liste indikatora kompromitovanost.

Kill Switch

Prema preporukama stručnjaka iz GroupIB, ove mere mogu da vam posluže kao prevencija od zaraze BadRabbit ransomwareom:

1. Kreirajte dva fajla na c:\windows:

- infpub.dat

- cscc.dat

2. Oduzmite im sve privilegije

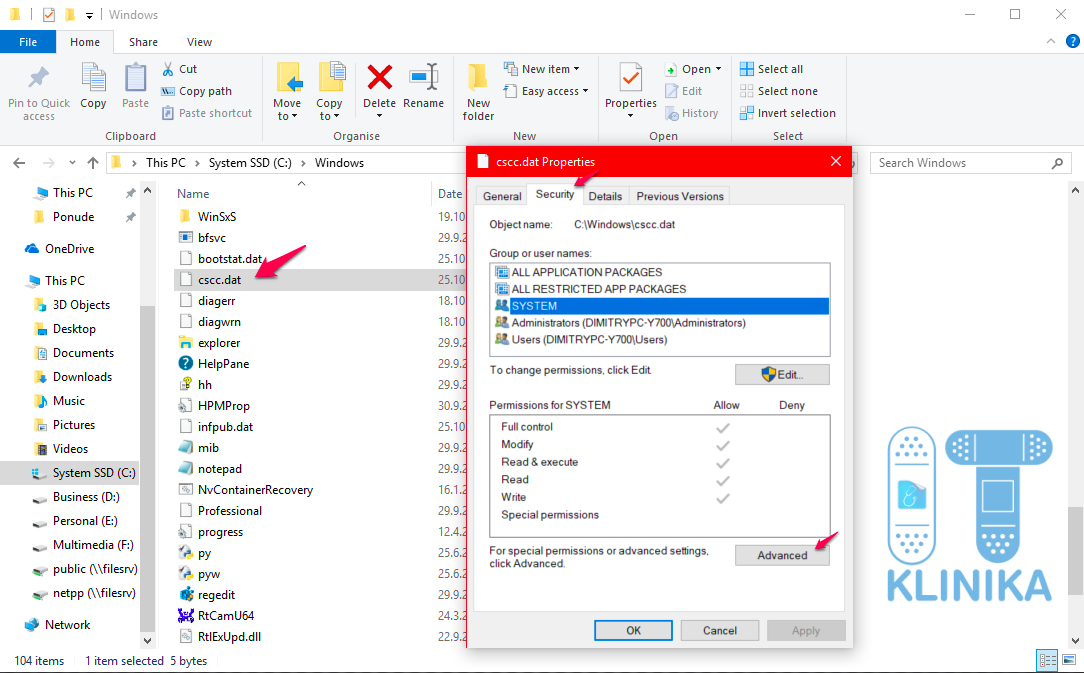

Desni klik na svaki fajl i izaberite properties. Izaberite Security tab i kliknite na Advanced:

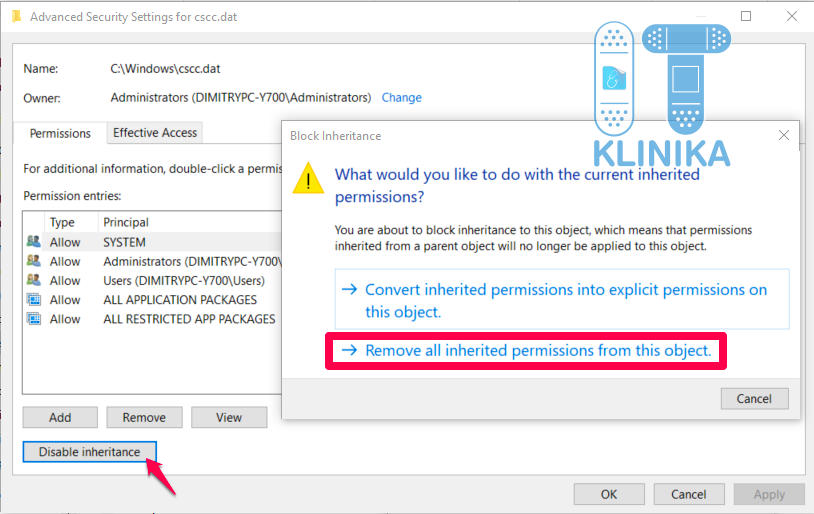

Ako koristite Windows 10, kliknite na “disable inheritance button”, a zatim “Remove all inherited permissions from this object":

BadRabbit Ransomware kreira fajlove pod imenima infpub.dat i cscc.dat. Kreiranjem fajlova sa istim imenima pre infekcije i oduzimanjem svih privilegija tim fajlovima, sprečićete BadRabbit da kreira fajlove pod tim imenima i da pokrene malicioznu skriptu.