Napadači su kompromitovali servere VPN provajdera NordVPN i TorGuard VPN i ukrali privatne ključeve sertifikata koji se koriste za bezbednost web servera i VPN konfiguracione fajlove. Privatni ključevi su procureli na internet.

Sertifikat je sada nevažeći. Međutim, ukoliko su ga napadači koristili pre nego što je istekao, mogli su da naprave uverljivu kopiju sajta NordVPN provajdera. Napadači sa nešto više znanja mogli su da iskoriste ove ključeve da izvrše man-in-the-middle napad za presretanje kriptovane komunikacije.

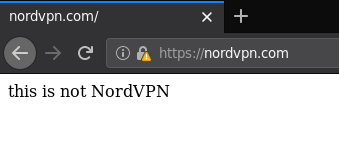

Twitter korisnik hexdefined, koji je objavio da je došlo da kompromitovanja VPN provajdera, podelio je sledeću sliku kao ilustraciju kako se pomoću NordVPN sertifikata može napraviti lažni sajt.

Slika 1. Lažni NordVPN sajt. Izvor slike: hexdefined.

Hakovan i VikingVPN?

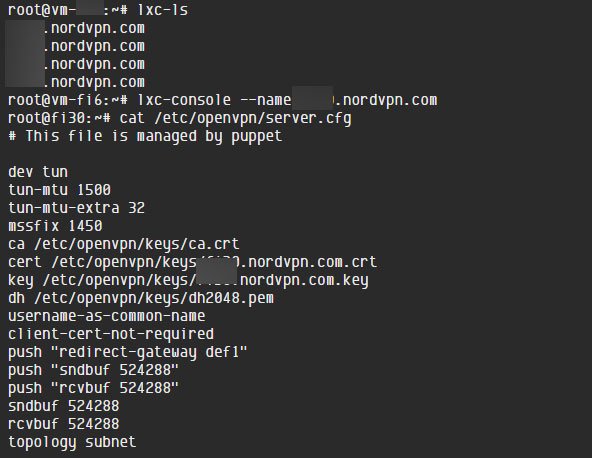

Pored vebsajt sertifikata, na Tviter nalogu OpenVPN provajdera, pod nazivom Cryptostorm.io postavljen je link ka 8chan postu u kome haker tvrdi da ima pun root pristup serverima 3 provajdera - NordVPN, TorGuard i VikingVPN. To je napadaču omogućilo da ukrade OpenVPN ključeve i konfiguracione fajlove, kao što se može videti na slici ispod. Krađom ključeva, napadači su mogli da dekriptuju saobraćaj u vreme hakerskog napada.

Slika 2. Hakovanje NordVPN servera. Izvor slike: Bleeping Computer.

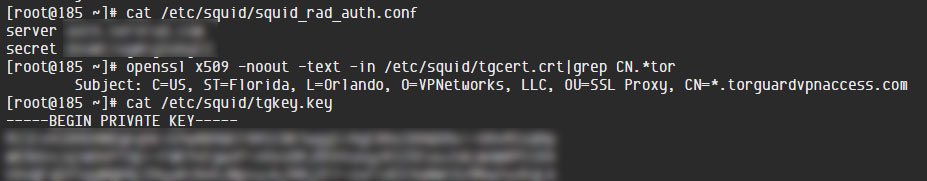

U istom 8chan postu može se videti da su hakovani TorGuard serveri na kojima su ukradeni Squid proxy sertifikat i OpenVPN ključevi, kao i konfiguracioni fajlovi.

Slika 3. Hakovanje TorGuard servera. Izvor slike: Bleeping Computer.

Treći link se odnosi na navodno hakovanje servera VikingVPN provajdera, u kome su napadači ukrali OpenVPN ključeve i konfiguracione fajlove.

Saopštenja provajdera

VikingVPN se još uvek nije oglasio, dok su NordVPN i TorGuard izdali saopštenja.

NordVPN je saopštio da su napadači ušli na servere preko nebezbednog alata za remote upravljanje iz njihovog data centra. Dodali su da je privatni ključ koji su napadači uzeli još ranije istekao i da zato napadači nisu nikako mogli da dekriptuju VPN saobraćaj, što je u suprotnosti sa informacijom koju je izneo Cryptostorm.io.

TorGuard u svom saopštenju navodi da oni koriste “secure PKI management” i da njihovi korisnici nisu pogođeni niti da je CA ključ ukraden. Dalje navode da ukradeni TLS sertifikat za *.torguardvpnaccess.com služi kao squid proxy sertifikat koji nije validan u TorGuard mreži od 2017. Iako nisu ulazili u detalje, dodali su da je primećena “ponovljena sumnjiva aktivnost” kod provajdera od koga su rentirali servere i da više ne sarađuju sa njim.

Postoji još jedan element u celoj priči - sukob i međusobne optužbe NordVPN i TorGuard provajdera, što je rezultiralo i sudskim postupkom. TorGuard čak smatra da kompromitovani server ima veze sa tužbom koju su podneli protiv NordVPN-a. Više informacija o svemu možete pronaći na ovom linku.

Izvor: Bleeping Computer