Microsoft Outlook ranjivost omogućava krađu lozinki

Iako je zakrpa objavljena, problem nije rešen. Preporučuju se dodatni koraci za punu zaštitu.

Pre 18 meseci otkrivena je ozbiljna ranjivost u Microsoft Outlooku, a Microsoft je tek ovog meseca objavio zakrpu, i to nekompletnu. U pitanju je ranjivost pod nazivom CVE-2018-0950 koja napadaču omogućava krađu osetljivih informacija, uključujući i kredencijale za Windows. Za uspešan napad, dovoljno je da napadač prevari žrtvu da pogleda “preview“ imejl poruke preko Outlooka.

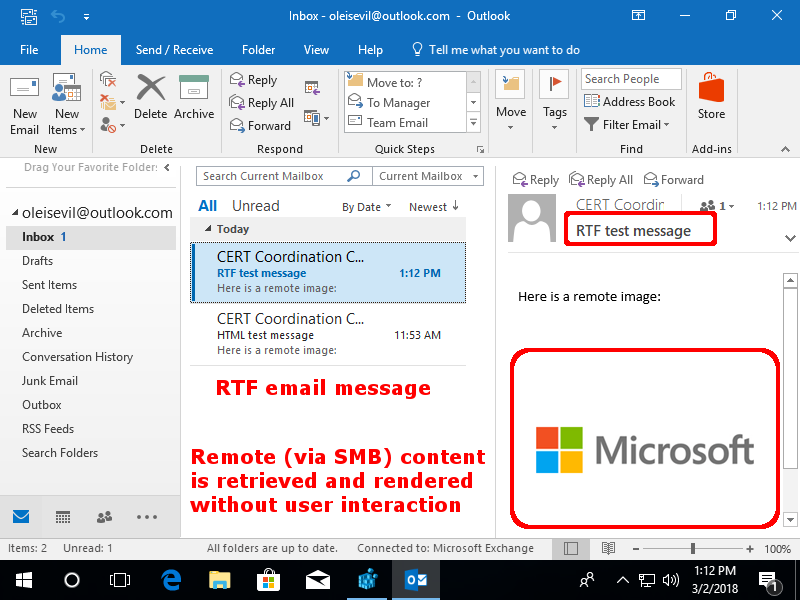

Ranjivost se nalazi u načinu na koji Outlook renderuje OLE sadržaj (koji je hostovan na drugoj lokaciji) kada je prikazan preview RTF (Rich Text Format) imejl poruke i kada se automatski inicira SMB (Server Message Block) konekcija. Napadač može iskoristiti ovu ranjivost slanjem RTF imejl poruke žrtvi u kojoj se nalazi image fajl (OLE objekat) koji je hostovan na udaljenoj lokaciji i koji se učitava sa SMB servera pod kontrolom napadača.

Izvor slike CERT/CC Blog

S obzirom na to da Microsoft Outlook automatski renderuje OLE sadržaj, on će inicirati automatsku autentifikaciju sa serverom koji je pod kontrolom napadača preko SMB protokola, koristeći single sign-on - SSO, čime će napadač dobiti korisničko ime žrtve i NTLMv2 hash verziju lozinke. To zatim otvara mogućnost da napadač pristupi računaru žrtve.

Izvor slike CERT/CC Blog

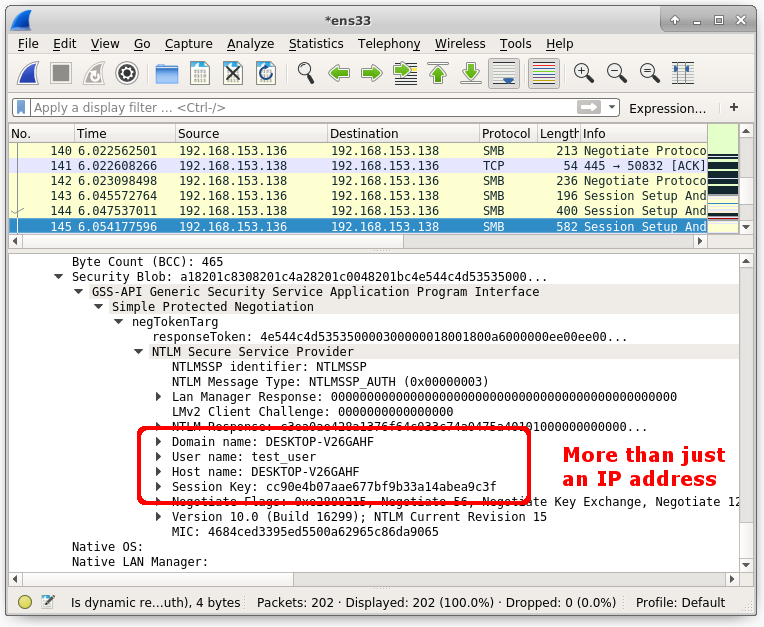

Ova ranjivost može da dovede do „curenja“ IP adrese, imena domena, korisničkog imena, imena hosta i hasha lozinke. Ukoliko lozinka nije dovoljno kompleksna, napadač može da je krekuje za kratko vreme. Prikaz saobraćaja preko Wiresharka pokazuje koje sve informacije mogu da se otkriju kad se automatski učitava OLE objekat:

Izvor slike CERT/CC Blog

Kao što je ranije rečeno, ranjivost je otkrivena još u novembru 2016, a Microsoft je nedavno objavio zakrpu koja ne rešava problem u potpunosti. Naime, zakrpom se samo sprečava da Outlook automatski inicira SMB konekciju kada je prikazan preview RTF imejl poruke, ali se ne sprečavaju SMB napadi. To znači da korisnika, i pored zakrpe, jedan klik deli od toga da postane žrtva ovog napada. Npr, ukoliko poruka ima UNC link koji počinje sa "\", klikom na link inicira se SMB konekcija sa tačno određenim serverom.

Mitigacija

Ukoliko ste instalirali najnoviju zakrpu, niste rešili problem. Windows korisnicima, a pre svega administratorima u kompanijama, preporučujemo sledeće korake za zaštitu od potencijalnih napada:

- Instalirajte zakrpu CVE-2018-0950, ukoliko već niste.

- Blokirajte sledeće portove koji se koriste za dolazne i odlazne SMB sesije: 445/tcp, 137/tcp, 139/tcp, 137/udp i 139/udp.

- Blokirajte NT LAN Manager (NTLM) Single Sign-on (SSO) autentifikaciju.

- Uvek koristite kompleksne lozinke koje se ne mogu lako krekovati, čak ni kada napadači ukradu hash (možete koristiti neki password manager).

- Ne otvarajte sumnjive linkove u imejl porukama.

Izvor: The Hacker News, CERT/CC Blog