Ransomware za Mac trajno zaključava fajlove

Patcher Ransomware, koji se distribuira preko torent fajlova, zbog lošeg napsanog koda zaključava fajlove zauvek.

Nedavno je otkrivena ransomware familija pod nazivom Patcher. Meta su korisnici macOS. Najgore od svega je što postoji greška u enkripcijskom procesu zbog koje korisnici ne mogu ni na koji način da vrate svoje fajlove. Patcher Ransomware se distribuira preko torent fajlova koji sadrže crackove za aplikacije poput Adobe Premiere Pro i Microsoft Office za Mac. Ovi fajlovi downloaduju .zip fajl na računar korisnika. Kada se zipovani fajl raspakuje, dobija se binary fajl čije se ime završava sa rečju „Patcher“.

Slika 1. Fajlovi zaraženi Patcher ransomwareom. Izvor slike bleepingcomputer

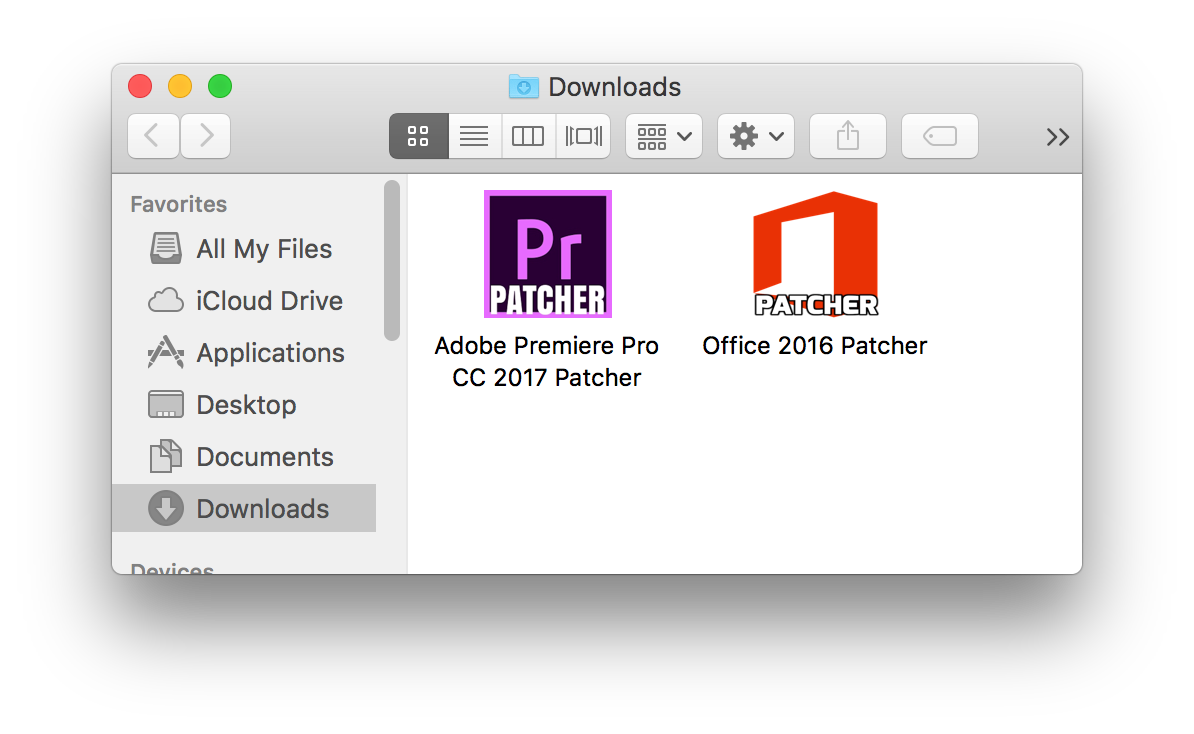

Ovo je važan detalj koji može pomoći korisnicima da prepoznaju zaražene torente u budućnosti. Što se tiče samog Patcher ransomwarea, eksperti navode da je u pitanju jako loš kod. Prvi znak da je u pitanju beskorisni i potencijalno zaraženi fajl je kada se pri pokretanju cracka pojavi prozor bez pozadine.

Slika 2. Crack alat zaražen Patcher ransomwareom. Izvor slike bleepingcomputer

Slika 2. Crack alat zaražen Patcher ransomwareom. Izvor slike bleepingcomputer

Ukoliko korisnici zatvore ovaj prozor i ponovo pokrenu crack alat, prozor se više neće pojavljivati.

Patcher ne šalje enkripcijski ključ svom autoru

Proces enkripcije počinje klikom na "Start". Patcher generiše nasumični broj od 25 karaktera koji služi kao enkripcijski ključ za zaključavanje fajlova. Loša vest je to što Patcher ne šalje enkripcijski ključ na neki online server tako da autori koji stoje iza ransomwarea ne mogu da dekriptuju vaše fajlove. A još gore je to što je enkripcijski ključ toliko dugačak da je praktično nemoguće otkriti ključ brute-force metodom. Brojne greške koje postoje u enkripcijskom procesu upućuju na to da je Patcher ransomware delo amatera.

Enkripcijski proces Patcher ransomwarea

Proces enkripcije počinje kada korisnik klikne na dugme „Start“ (kao na slici iznad) i generisanjem enkripcijskog ključa preko funkcije arc4random_uniform. Patcher onda zaključava jedan po jedan fajl u arhivu zaštićenu lozinkom. Lozinka je prethodno generisani enkripcijski ključ. Isti ključ se koristi za sve fajlove što se u svetu autora ransomwarea smatra lošom praksom. Iskusni autori preferiraju višeslojne modele enkripcije koje je teže otkriti.

Patcher traži i kriptuje fajlove u direktorijima /Users i svim eksternim i mrežnim skladištima pod imenom /Volumes. Ransomware takođe dodaje .crypt ekstenziju na kraju svakog kriptovanog fajla.

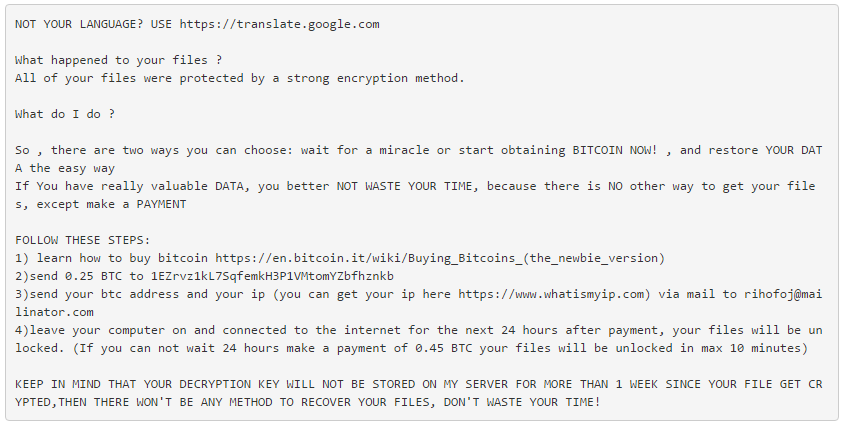

Kada se proces enkripcije završi, Patcher ostavlja sledeću poruku o otkupnini pod nazivom „README!.txt“ u sve direktorije:

Slika 3. Poruka o otkupnini. Izvor slike bleepingcomputer

Slika 3. Poruka o otkupnini. Izvor slike bleepingcomputer

Nakon ovoga, Patcher menja datum poslednje izmene za sve kriptovane fajlove na 13. februar 2010. Za tu izmenu ne postoji neko logičko objašnjenje. U ovoj fazi, Patcher pokušava da učita „diskutil“ aplikaciju kako bi bezbedno obrisao slobodan prostor u root particiji. Tu na scenu ponovo stupa loš programerski posao – greška sprečava ransomware da izvrši ovu operaciju jer je autor pogrešno otkucao reč „diskutil“ u putanju u macOS.

Patcher koristi jednu Bitcoin adresu i Mailinator nalog

Još nekoliko indikatora da Patcher nije baš dobro osmišljen projekat proističu iz činjenice da autor koristi istu Bitcoin adresu za uplate svih korisnika. Kada korisnik plati otkupninu (što nikako ne preporučujemo), autor traži od korisnika da mu pošalje email poruku u javni Mailinator inbox kome svi mogu pristupiti. Poruke iz ovog javnog inboxa neko može obrisati tako da je jasno da je autor Patcher ransomwarea neko bez iskustva u ovoj oblasti. U prošlosti smo viđali mnogo sofisticiranije ransomware familije koje targetiraju Mac korisnike, poput KillDisk i KeRanger. Ipak, i Patcher je u stanju da spreči žrtve da pristupe svojim fajlovima i može napraviti ozbiljnu štetu stoga treba ostati oprezan.

Izvor: bleepingcomputer

Update (02. mart 2017): Malwarebytes je otkrio metod za dekripciju fajlova koje je kriptovao Patcher, odnosno Findzip kako ga je nazvao Apple.