QR kod upotrebljen za phishing napade

Rešenja za URL analizu nisu od pomoći jer ne mogu da lociraju link koji je ubačen u QR kod.

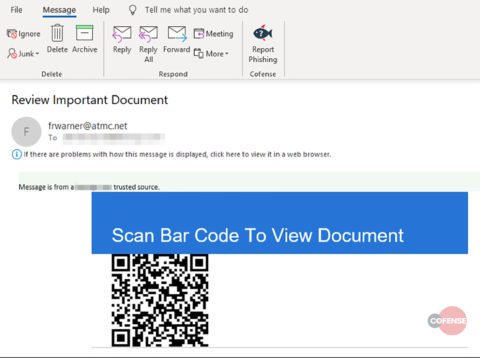

Otkrivena je nova phishing kampanja u kojoj napadači preko QR koda preusmeravaju žrtve na phishing odredišne stranice. Ovaj metod napada im omogućava da zaobiđu bezbednosna rešenja i kontrolne mehanizme koji su namenjeni sprečavanju phishing napada. U QR kod su ubacili maliciozni URL kako bi zaobišli AV rešenja koja analiziraju i blokiraju sumnjive i domene na crnoj listi. Phishing poruke su navodno stižu od SharePointa sa naslovom “Pročitajte važan dokument” i bar kodom u telu poruke koji korisnik treba da skenira kako bi pogledao dokument.

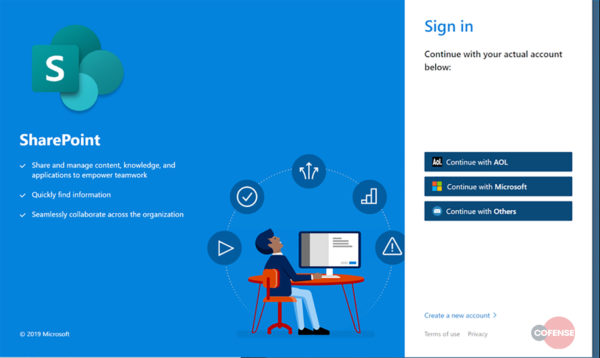

Slika 1. Phishing poruka. Izvor slike: Cofense.

Kako bi namamili žrtve na phishing odredišnu stranicu, napadači su dodali GIF sliku sa QR kodom koja preusmerava korisnike na stranicu: hxxps://digitizeyourart.whitmers[.]com/wp-content/plugins/wp-college/Sharepoint/sharepoint/index.php koja je napravljena da liči na stranicu koja ima veze sa SharePointom. QR skeneri na većini pametnih telefona će automatski obaviti skeniranje i momentalno preusmeriti korisnika na maliciozni sajt.

Nakon što završe na phishing stranici na pametnom telefonu, žrtvama se nudi opcija da se uloguju preko AOL, Microsoft ili drugog naloga po sopstvenom izboru kako bi pogledali dokument. Iako izgleda kao jednostavan phishing napad, iza svega se krije opasna namera - da se korisnik ukloni iz bezbednosnih protokola korporativne mreže.

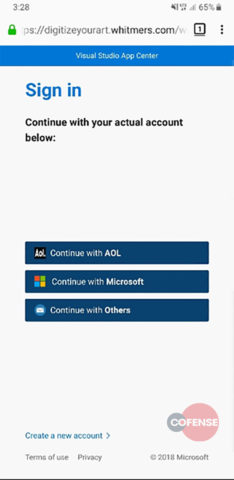

Slika 2. Odredišna stranica phishing poruke. Izvor slike: Cofense.

Uklanjanje žrtve iz relativno bezbednog okruženja omogućava napadačima da uspešno zaobiđu bilo koji servis za zaštitu linkova, email gateway rešenja, sandbox okruženja i filtere koji ograničavaju korisnicima dostupni sadržaj na webu. To se događa zato što se phishing odredišne stranice učitavaju na privatnim pametnim telefonima korisnika ili na poslovnim telefonima na kojima se (ako uopšte postoje) primenjuju redukovana bezbednosna rešenja na nivou kompanije.

Kako bi napad bio uspešniji, napadači su optimizovali odredišne stranice za pametne telefone gde se žrtvama omogućava “custom view” phishing stranice.

Slika 3. Izgled odredišne stranice phishing poruke na mobilnom telefonu. Izvor slike: Cofense.

Iako se korisnik inače možda ne bi logovao sa svog privatnog telefona, verovatnoća za to se povećava s obzirom da je u pitanju “dokument” koji stiže na poslovnu email adresu. Email sa phishing QR kodom uspešno je stigao u inbox Cofense korisnika u poslovnom okruženju sa uključenim Symantec Messaging Gateway bezbednosnim rešenjem koje je označilo da poruke nisu spam. Gotovo identičan napad desio se 2016. preko kompromitovanog WordPress sajta, a ciljao je korisnike u Francuskoj.

Ovaj metod napada poznat je od ranije pod imenom QRishing. Sajber kriminalci ga koriste kad žele da izbegnu phishing filtere i bezbednosna rešenja koja treba da spreče da maliciozne poruke stignu do korisnika. Postoji i predlog moguće odbrane od ovakvih napada pod imenom QRCS (Quick Response Code Secure), koje je zamišljeno kao univerzalno efikasno rešenje fokusirano na proveru autentičnosti pošiljaoca i integriteta QR koda koji se ispituje preko digitalnih potpisa.

Izvor: Bleeping Computer