U toku je nova Locky / FakeGlobe SPAM kampanja

Najnovija ransomware spam kampanja primorava žrtve da plate dvostruki iznos ili da izgube sve fajlove.

Žestoka spam kampanja koja kombinuje Locky i FakeGlobe ransomware varijante očigledno ima za cilj da zastraši i baci na kolena svoje žrtve. Locky ransomware je bio vodeći ransomware u 2016. godini. Jedna od zemalja koja je u 2016. godini bila pogođena Locky ransomwareom je i Srbija.

Trend Micro istraživači su ovog septembra otkrili veliku spam kampanju kojom se distribuira najnovija verzija Locky ransomwarea. Locky je od svog nastanka početkom 2016. godine evoluirao i širio se kroz nekoliko metoda distribucije, naročito preko spam imejlova. Napadači koriste sve sofisticiraniji pristup i dosad su u novoj kampanji distribuirali Locky ransomware u više od 70 zemalja.

Nedavno je otkriveno da napadači kombinuju Locky sa FakeGlobe ransomwareom u jedinstvenoj kampanji. Kampanja je osmišljena tako da se ova dva ransomwarea naizmenično smenjuju. Kada žrtva otvori link u spam imejlu, u jednom satu može biti pogođena Locky ransomwareom, a već u narednom FakeGlobe ransomwareom. Ovakva kampanja povećava mogućnost od ponovne infekcije, jer žrtve zaražene Lockyjem podnose rizik da kasnije budu zaražene i FakeGlobe ransomwareom.

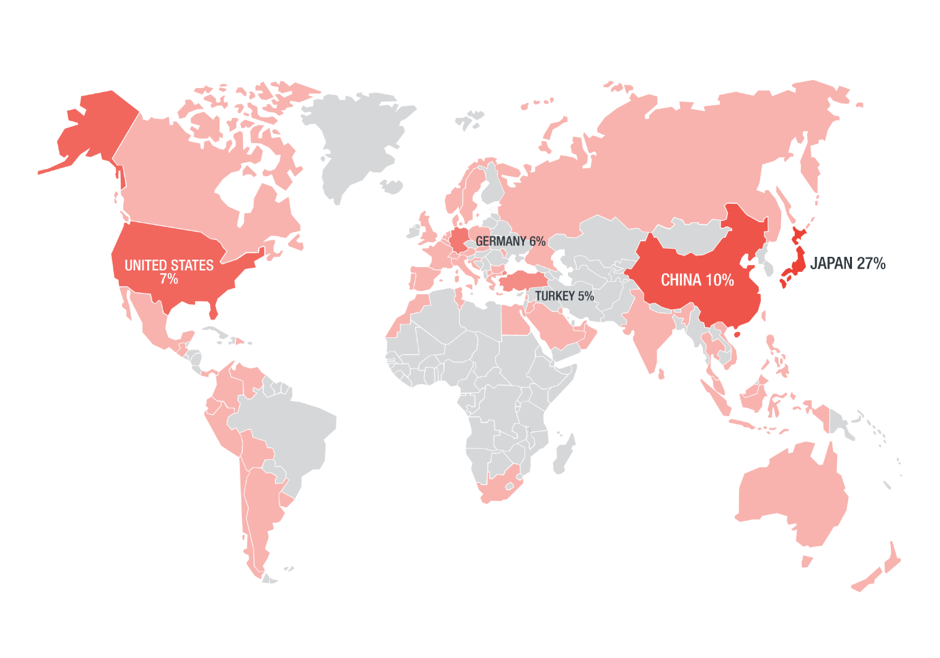

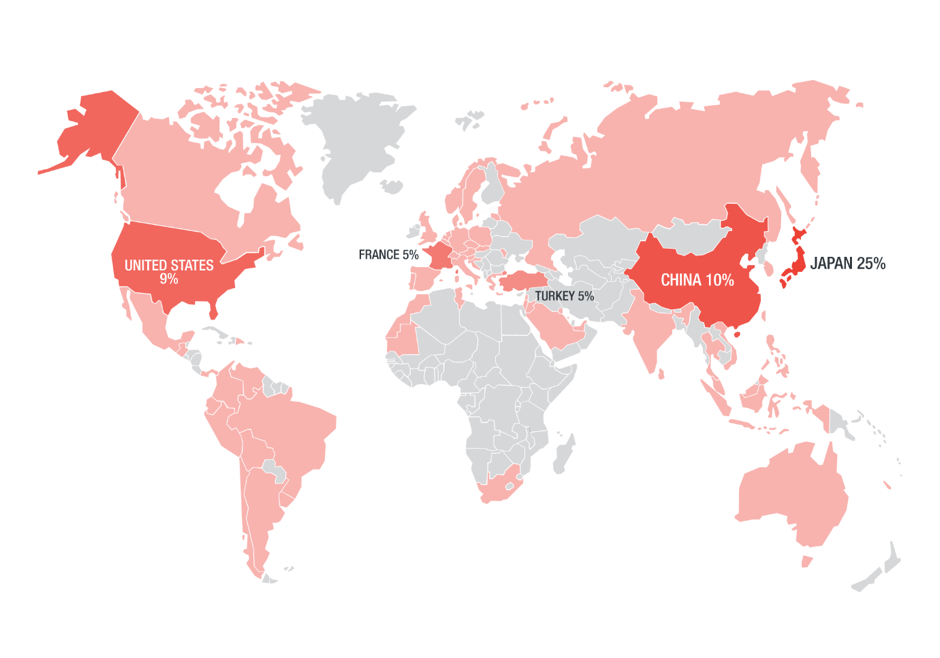

Distribucija inicijalne spam kampanje. Izvor slike Trend Micro.

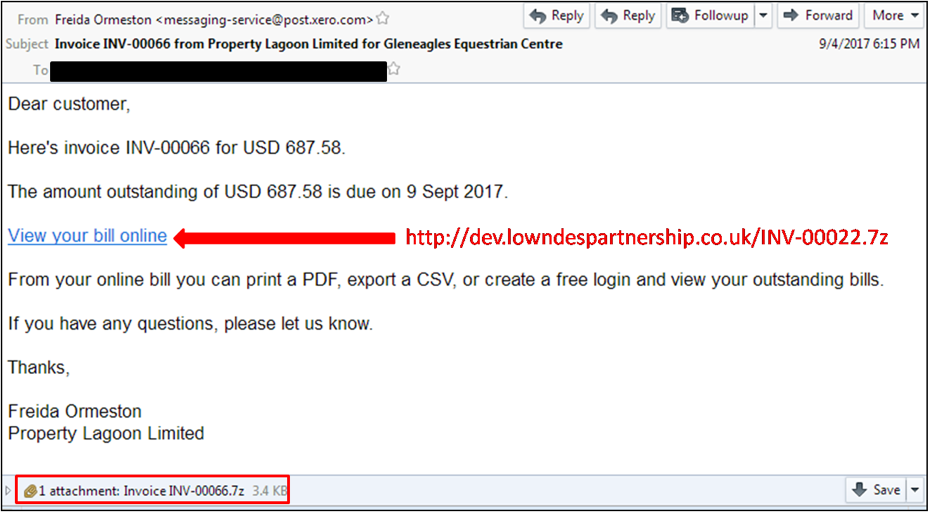

Primer prve spam imejl poruke. Izvor slike Trend Micro.

Primer prve spam imejl poruke. Izvor slike Trend Micro.

Distribucija druge spam kampanje. Izvor slike Trend Micro.

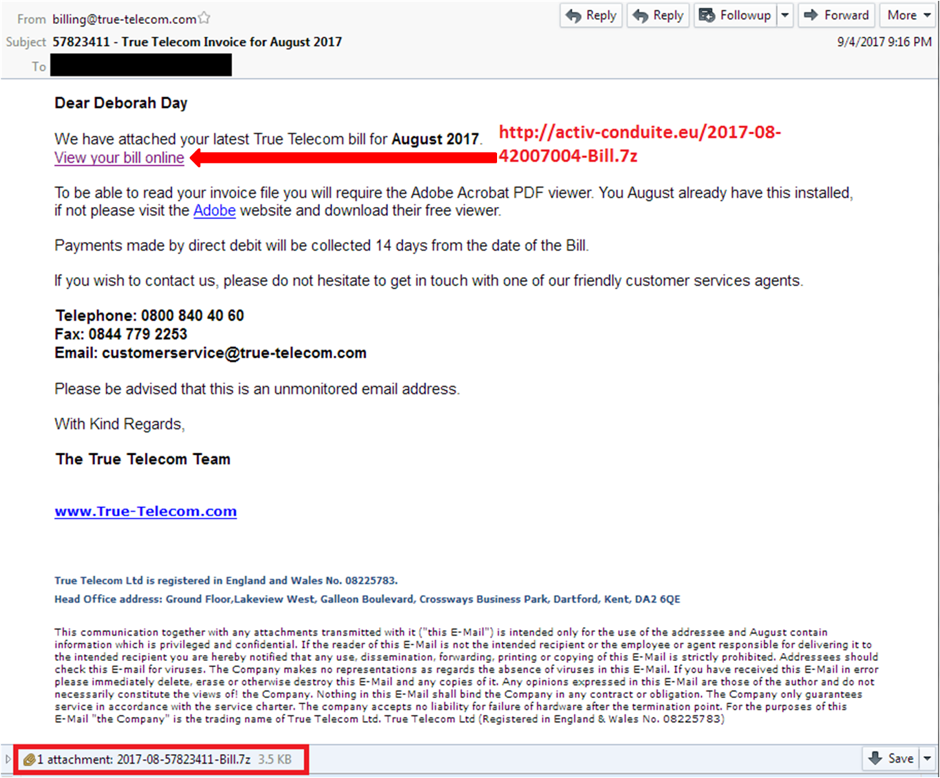

Primer druge spam imejl poruke. Izvor slike Trend Micro.

Spam imejlovi u telu poruke sadrže link i atačment u kojima su navodno računi ili fakture koje korisnik treba da plati. Skripta u atačmentu je slična onoj koja se nalazi u arhivi koja se može preuzeti sa linka, ali imaju različiti binary i povezuju se na različite URL-ove za preuzimanje. Jedna vam donosi Locky ransomware, a druga FakeGlobe ili “Globe Imposter“ ransomware. Pošto Locky i FakeGlobe inficiraju korisnike naizmenično, fajlovi žrtve mogu biti dvostruko kriptovani različitim vrstama ransomwarea. To znači da žrtva mora da plati dva puta ili da se pomiri sa gubitkom svojih fajlova. Dakle, napadači koriste ovu taktiku jer očekuju da će žrtva platiti iz straha od dvostruke pretnje.

Na osnovu vremena napada, pogođenih zemalja i sličnosti u imejlovima, opravdano se pretpostavlja da iza oba napada stoje isti napadači. Prema IP adresi pošiljaoca utvrđeno je da je najviše spam imejlova poslato iz Indije, Vijetnama i Irana, a ukupno je u distribuciji spama učestvovalo čak 185 zemalja!

Za uspešnost ransomware napada od kritične važnosti je brzina i jačina udara, odnosno napad mora da izazove šok i strah kod žrtve. Napadači žele da zaplaše žrtve i da one pomisle da ne postoji drugi izlaz osim da plate. Šok efekat povećava šanse da će žrtva platiti pre nego što racionalno razmisli o drugim opcijama. Ova kampanja je dokaz da napadači postaju sve agresivniji u ostvarivanju svojih ciljeva koji su uglavnom finansijske prirode.

U ovoj kampanji najviše su pogođeni korisnici u Japanu (25%), Kini (10%) i SAD-u (9%). 45% od ukupnih spam imejlova distribuirano je u više od 70 zemalja. Distribucija je vršena u radno vreme kako bi što više ljudi proverilo imejl poštu i eventualno naselo na prevaru.

Kombinacija dve ransomware varijante je veoma opasna za organizacije koje su primorane da prilagode svoje procese reagovanja na incidente kako bi se na pravi način obračunale sa pretnjama. Svaka ransomware pretnja je potencijalno opasna, a u slučaju ovakvih kampanja pretnja je dvostruko veća.

Ransomware je pretnja koja konstantno raste jer napadači koriste sve sofisticiranije metode. Organizacije i obični korisnici mogu da povećaju nivo svoje bezbednosti tako što će implementirati savete sadržane u Ransomware Best Practice Checklist.