Orangeworm hakerska grupa napada zdravstveni sektor širom sveta

Symantec otkrio hakersku grupu koja sprovodi ciljane napade na zdravstveni sektor.

Symantec je identifikovao hakersku grupu Orangeworm koja sprovodi ciljane napade na zdravstveni sektor i povezane industrije u SAD-u, Evropi i Aziji. Grupa ubacuje backdoor trojanac Kwampirs (koji ima karakteristike crva) u sisteme velikih korporacija, a motiv je najverovatnije industrijska špijunaža u komercijalne svrhe.

Orangeworm je prvi put dospeo na Symantecov radar 2015. godine. Pored kompanija iz sektora zdravstva, grupa sprovodi ciljane napade i na organizacije u tzv. povezanim industrijama kao deo šire operacije napada na logističku mrežu kako bi se zaobilaznim putem došlo do prave mete napada.

Za sada je poznato da su žrtve Orangeworm grupe kompanije koje pružaju zdravstvene usluge, farmaceutske kompanije, provajderi IT rešenja za zdravstvene kompanije i proizvođači medicinske opreme.

Primarna meta – zdravstvene kompanije

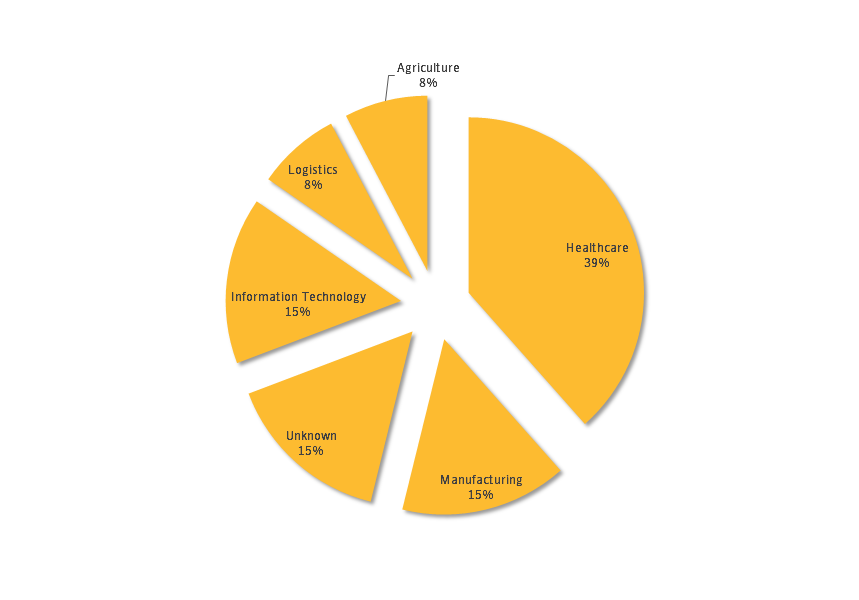

Kada pogledamo listu žrtava, jasno je da Orangeworm grupa ne bira žrtve nasumično. Naprotiv, grupa pažljivo i ciljano bira svoje žrtve i dosta pažnje posvećuje planiranju napada. Oko 40% žrtava su kompanije iz zdravstvenog sektora. Hakeri su uspeli da ubace malver Kwampirs u rendgen uređaje i uređaje za magnetnu rezonancu. Takođe, inficirali su i uređaje koji pomažu pacijentima da popune formu za davanje saglasnosti za zdravstvene intervencije. Najveći broj žrtava (17%) su kompanije iz SAD-a.

Žrtve Orangeworm grupe po sektorima. Izvor slike Symantec Blogs.

Sekundarne mete su kompanije iz sektora proizvodnje, IT sektora, poljoprivrede i logistike. Iako su u pitanju naizgled nepovezane industrije, ustanovljeno je da postoji više veza sa zdravstvom. Recimo, veliki proizvođači proizvode medicinske uređaje koje prodaju direktno firmama u zdravstvu, IT organizacije pružaju IT usluge medicinskim klinikama, a kompanije iz oblasti logistike isporučuju zdravstvene proizvode.

Aktivnosti nakon kompromitovanja sistema

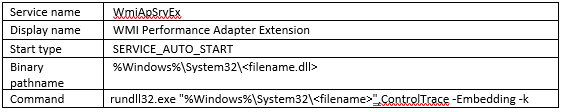

Kada napadači uđu u mrežu žrtve, ubacuju backdoor trojanac Kwampirs koji im omogućava daljinski pristup kompromitovanom računaru, odnosno mogućnost za krađu osetljivih informacija. Malver zatim ubacuje kopiju svog glavnog DLL payloada, a pre zapisivanja payloada na disk, obavlja određene operacije kako bi izbegao hash detekciju. Za obezbeđivanje trajnog prisustva u mreži, Kwampirs kreira servis sa sledećom konfiguracijom kako bi osigurao da se glavni payload učita u memoriju nakon restartovanja sistema:

Malver prikuplja osnovne informacije o kompromitovanom računaru (osnovne informacije o mreži, verziji sistema, podešavanjima jezika itd.). Ove informacije napadači verovatno koriste kako bi odredili da li računar koristi istraživač ili da utvrde da li žrtva spada u kategoriju vrednih meta. Ukoliko se ispostavi da je meta od vrednosti za napadače, kreće se sa agresivnim kopiranjem malvera na dostupne foldere koje zaposleni međusobno dele u mreži kako bi inficirali što veći broj računara. Moguće je da će malver pokušati da se kopira na sledeće skrivene foldere koje korisnici dele:

- ADMIN$

- C$WINDOWS

- D$WINDOWS

- E$WINDOWS

Prikupljanje informacija

U ovoj fazi, napadači prikupljaju što je moguće više dodatnih informacija o mreži žrtve, posebno informacije koje se odnose na računare kojima je nedavno pristupano, informacije o mrežnom adapteru, dostupnim folderima koje korisnici dele, mapiranim diskovima i fajlovima koji se nalaze u kompromitovanom računaru.

S obzirom na agresivno ponašanje malvera, izgleda da napadači ni ne pokušavaju da sakriju svoje aktivnosti. Iako je u pitanju relativno stari metod ponašanja malvera, on i dalje funkcioniše na uređajima koji imaju starije operativne sisteme, kao što je Windows XP. Zdravstveni sektor je podložan ovakvim napadima upravo zbog toga što mnoge kompanije imaju stare platforme koje su specijalno dizajnirane za ovaj sektor.

Iz svega viđenog, Orangeworm grupa nema odlike hakerske grupe pod pokroviteljstvom neke države. Najverovatnije se radi o maloj grupi ljudi koji deluju nezavisno i za lični interes, a čije poreklo za sada ostaje misterija.

Izvor: Symantec Blogs