Otkrivena je nova ranjivost koja omogućava hakerima pristup gotovo svim Android aplikacijama na telefonu žrtve. Ranjivost CVE-2020-0096 su Promon istraživači nazvali StrandHogg 2.0 zbog sličnosti sa StrandHogg ranjivošću koja je otkrivena u decembru 2019. Nova ranjivost omogućava hakerima izvođenje napada većih razmera, koje je dosta teže otkriti.

Strandhogg 2.0 pogađa sve Android OS verzije osim najnovije Andoroid Q/10, što je preko 90% svih Android uređaja! Ranjivost omogućava da se maliciozna aplikacija maskira u legitimnu (bilo koju instaliranu) aplikaciju, pri čemu se žrtvi prikazuje lažni interfejs, a cilj napadača je da na prevaru dođe do osetljivih informacija.

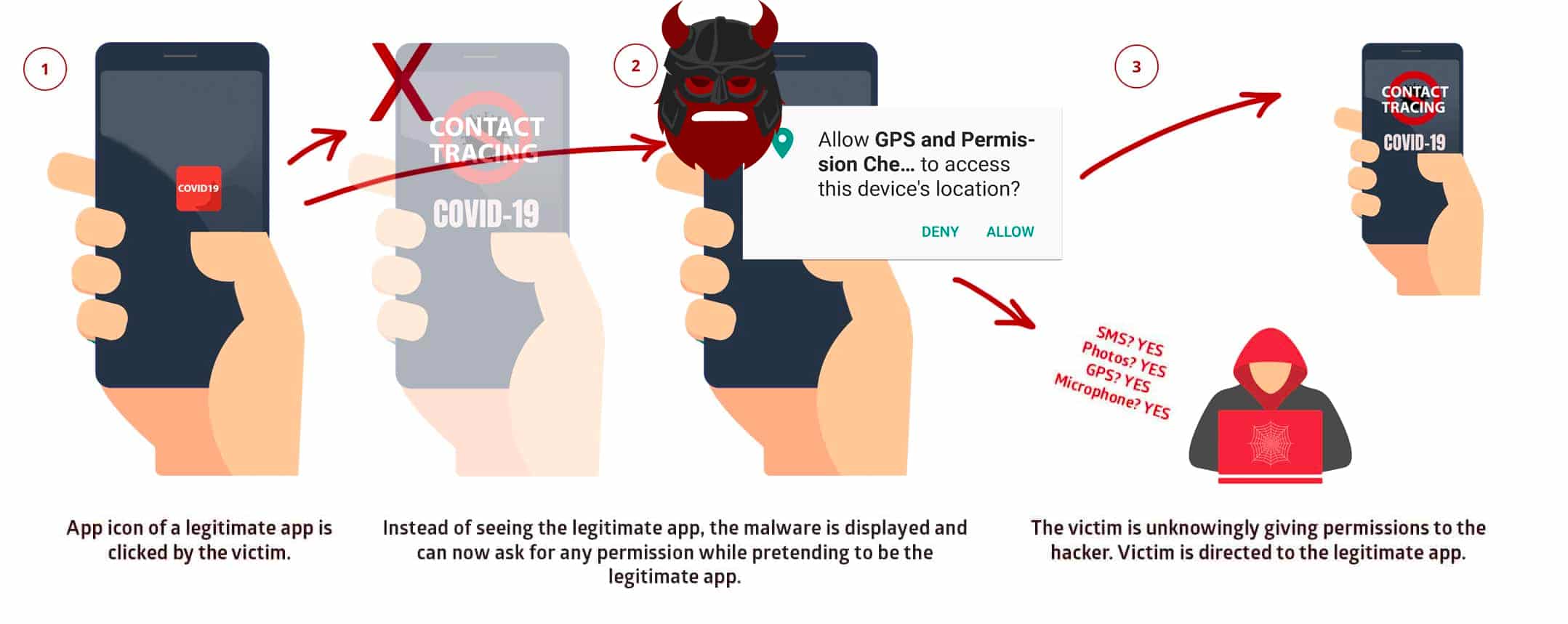

Za razliku od svoj prethodnika, StrandHogg 2.0 ne eksploatiše “TaskAffinity”, odnosno ne ostavlja vidljive tragove napada. Umesto toga, ova ranjivost se izvršava preko refleksije, odnosno malicioznoj aplikaciji se dozvoljava da slobodno preuzme identitet legitimne aplikacije i pritom ostane potpuno sakrivena. To napadaču potencijalno omogućava pristup SMS porukama, fotografijama, login kredencijalima, GPS kretanju, a daje mu i mogućnost špijuniranja preko kamere i mikrofona, kao i uspostavljanje i/ili snimanje razgovora itd.

Slika 1. Eksploatisanje StrandHogg 2.0 ranjivosti. Izvor slike: Promon.

StrandHogg 2.0 vs StrandHogg

StrandHogg 2.0 omogućava napad na skoro sve aplikacije istovremeno samo jednim klikom, dok njegov prethodnik dozvoljava napad samo na jednu aplikaciju u datom trenutku. To ga čini daleko opasnijim i pogodnim za sofisticirane napade. Obe ranjivosti se izvršavaju bez root pristupa i bilo kakve dozvole od uređaja.

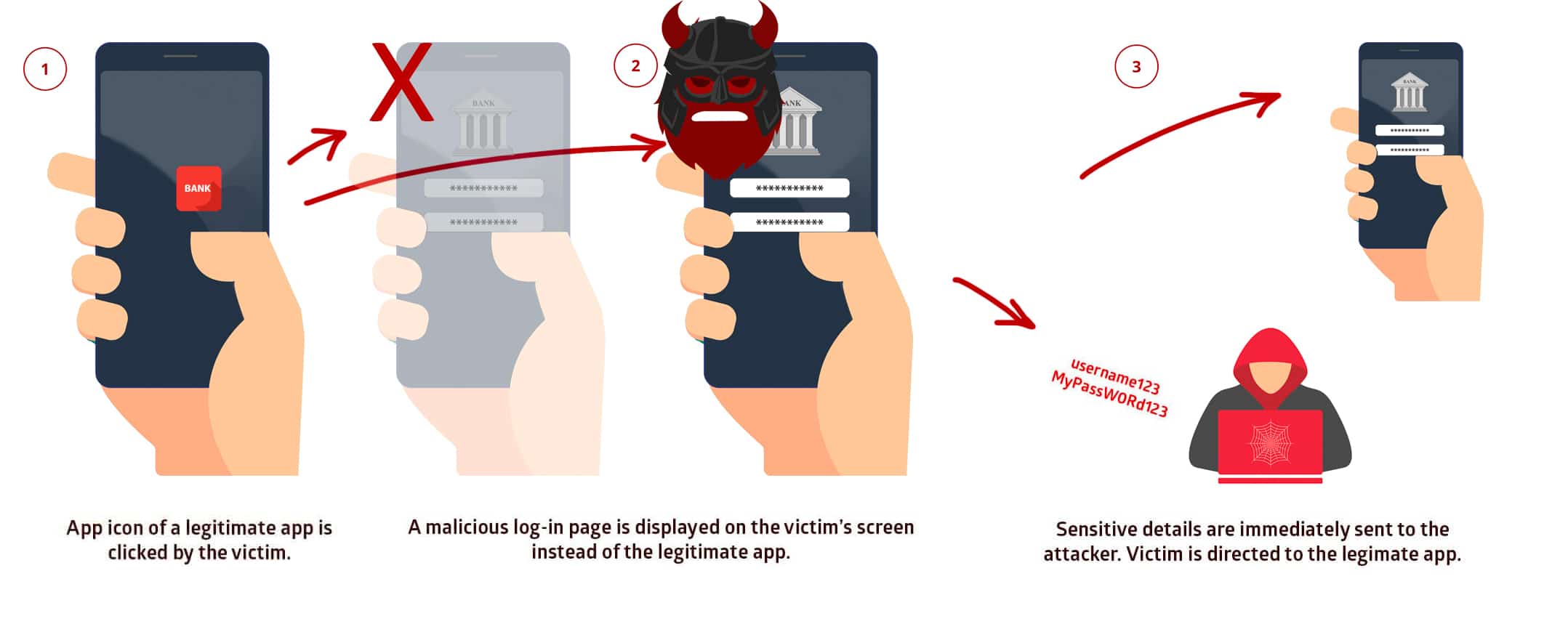

StrandHogg 2.0 se dosta teže detektuje, jer za razliku od prethodnika ne koristi TaskAffinity, odnosno ne ostavlja trag. Kako se eksploatiše ova ranjivost? Maliciozna aplikacija koja je instalirana na uređaju ima za cilj da prevari korisnika, jer se klikom na legitimnu aplikaciju korisniku pojavljuje njena maliciozna verzija. Sve što nakon toga korisnik uradi (na primer, upiše svoje kredencijale) se automatski šalje napadaču, kao na slici ispod:

Slika 2. Eksploatisanje StrandHogg 2.0 ranjivosti. Izvor slike: Promon.

Napadači koji eksploatišu StrandHogg 1.0 moraju eksplicitno i manuelno da ubace aplikacije koje ciljaju u Android Manifest, a te informacije zatim postaju vidljive u XML fajlu koji sadrži deklaraciju dozvola, uključujući i akcije koje se mogu izvršiti. Međutim, deklaracija obaveznog koda koja se može naći u Google Play prodavnici nije potrebna za eksploatisanje StrandHogg 2.0 verzije. Kako za izvršenje StrandHogg 2.0 nije potreba eksterna konfiguracija, to napadaču omogućava da dalje zamaskira napad, jer kod iz Google Play prodavnice inicijalno neće delovati sumnjivo developerima i bezbednosnim timovima. Takođe, i malver koji eksploatiše SH 2.0 ranjivost AV i druga bezbednosna rešenja teže detektuju, što pretnju čini još opasnijom.

Video 1. StrandHogg 2.0 PoC.

Promon istraživači predviđaju da će napadači pokušati da iskoriste obe ranjivosti istovremeno, zbog toga što one omogućavaju drugačije napade, što znači da se ciljno područje napada maksimalno povećava. U prilog predviđanju ide i činjenica da mnoge mere mitigacije koje su delotvorne protiv StrandHogg ranjivosti ne funkcionišu kod 2.0 verzije, i obrnuto. Nova ranjivost ne utiče na Android 10 uređaje, ali je broj potencijalno ugroženih korisnika i dalje ogroman. Prema Google istraživanju iz aprila, čak 91,8% korisnika koristi Android 9 i ranije verzije.

StrandHogg ranjivosti nose veliku opasnosti jer:

Gotovo je nemoguće da korisnici prepoznaju napad.

Mogu da “ukradu” interfejs bilo koje instalirane aplikacije bez potrebe za konfigurisanjem.

Mogu da zatraže bilo koju dozvolu od uređaja.

Mogu se eksploatisati bez root pristupa.

Postoje u svim Android verzijama, osim najnovijeg Android Q.

Ne trebaju im specijalne dozvole.

Otkriće ranjivosti

Nedavno je objavljeno da postoji ranjivost, a Promon je o problemu obavestio Google još 4.12.2019, ostavivši dovoljno vremena da se napravi patch. Google je proizvođačima Android uređaja dostavio patch u aprilu, dok su korisnici počeli da dobijaju ažuriranja ovog meseca.

Kako se odbraniti?

Iako ne postoji efikasan i pouzdan način za blokiranje ili detekciju ovih napada, postoje određeni indikatori koji vam mogu pomoću da ih uočite:

-

Aplikacija u koju ste već ulogovani vam traži da se ponovo ulogujete.

-

Iskačući prozori sa dozvolama koji ne sadrže ime aplikacije.

-

Aplikacija vam traži dozvole koje joj realno nisu potrebne.

-

Dugmići i linkovi na korisničkom interfejsu ne funkcionišu kada se na njih klikne.

-

Dugme “nazad” ne funkcioniše ispravno.