Vojska i energetika na udaru iranskih hakera

Iako je fokus na Bliski Istok, Elfin grupa targetira i mete u SAD-u.

Iranska sajber špijunska grupa Elfin (APT33) je aktivna već 3 godine, a povezuje se sa napadima na najmanje 50 organizacija u Saudijskoj Arabiji i SAD-u. Specijalnost grupe je skeniranje ranjivih sajtova za pronalaženje potencijalnih meta, ili za napad ili za uspostavljanje C&C infrastrukture. Napadaju organizacije iz različitih sektora - državnog, vojnog, istraživačkog, hemijskog, inženjerskog, proizvodnog, konsalting, finansijskog, telekomunikacionog itd.

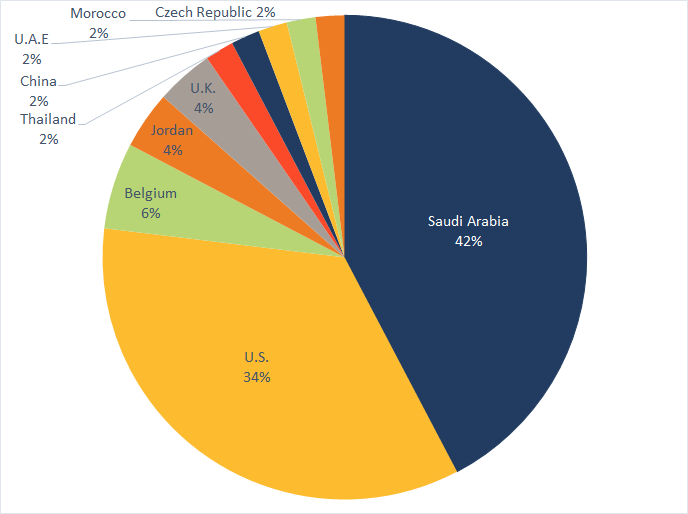

Slika 1. Napadi Elfin grupe 2016-2019. Izvor slike: Symantec.

Najveći broj napada u protekle 3 godine Elfin je izveo u Saudijskoj Arabiji (42%), a nešto manje u SAD-u (34%). Tu spadaju i napadi na nekoliko Fortune 500 kompanija. Moguće je da su neke od američkih kompanija napadnute u sklopu tzv. napada na logističku mrežu jer se u istom mesecu desio napad na veliku kompaniju u SAD-u i kompaniju u Saudijskoj Arabiji koja je u njenom delimičnom vlasništvu.

Eksploatisanje ranjivosti

U seriji napada tokom februara 2019, Elfin je eksploatisao poznatu WinRAR ranjivost (CVE-2018-20250). Ukoliko se napadne računar kod koga ova ranjivost nije zakrpljena, napadač dobija dozvolu da instalira bilo koji fajl, uključujući i maliciozne. Dva korisnika u jednoj napadnutoj kompaniji su dobili poruku (verovatno spear-phishing metodom) sa fajlom JobDetails.rar koji pokušava da ekploatiše WinRAR ranjivost. Srećom po njih, Symantec je pre napada izbacio proaktivnu zaštitu od ove pretnje zahvaljujući kojoj se ta kompanija odbranila.

Veza sa Shamoon malverom

Elfin grupa je privukla pažnju sajber bezbednosne zajednice u decembru 2018. kada su je istraživači povezali sa novim talasom Shamoon napada. Naime, ista organizaciju iz S.Arabije istovremeno je doživela dva napada - od Elfin grupe preko StoneDrill malvera i od Shamoon grupe. Zbog toga se pretpostavlja da su dve grupe povezane. Međutim, konkretni dokazi koji povezuju Elfin i Shamoon još uvek ne postoje.

Elfin alati

Grupa koristi široku paletu alata:

-

Kastomizovani malveri : Notestuk (backdoor koji skuplja informacije), Stonedrill (backdoor, sposoban da preuzme dodatne fajlove, destruktivni malver koji briše podatke) i Autolt backdoor.

-

Malveri koji se mogu kupiti na crnom sajber tržištu: RAT trojanci Remcos, DarkComet, Quasar, Pupy, NanoCore i NetWeird.

-

Open-source hakerski alati: LaZagne i Mimikatz (kradu kredencijale), Gpppassword (dekriptuje GPP lozinke), SniffPass (krade lozinke preko mrežnog saobraćaja).

Izvor: Symantec Blog