Više od 180.000 MikroTik rutera i dalje kompromitovano cryptojacking malverom

I pored postojanja zakrpe i upozorenja da MikroTik rutere treba ažurirati, veliki broj vlasnika uređaja nije primenio patch.

Pre skoro dva meseca pisali smo o tome da je više od 200.000 Mikrotik rutera zaraženo malverom koji rudari kripto valutu bez znanja vlasnika rutera.

Ovaj napad na MikroTik rutere je moguć zahvaljujući poznatom bezbednosnom propustu CVE-2018-14847, za koji je MikroTik izdao patch još početkom godine.

I pored postojanja patcha i upozorenja da MikroTik rutere treba ažurirati, statistika pokazuje da veliki broj vlasnika i administratora uređaja nije primenio patch. Veliki broj rutera je i dalje kompromitovan. Prema podacima sa Shodana i Censysa, blizu 180 hiljada rutera je zaraženo Coinhiveom.

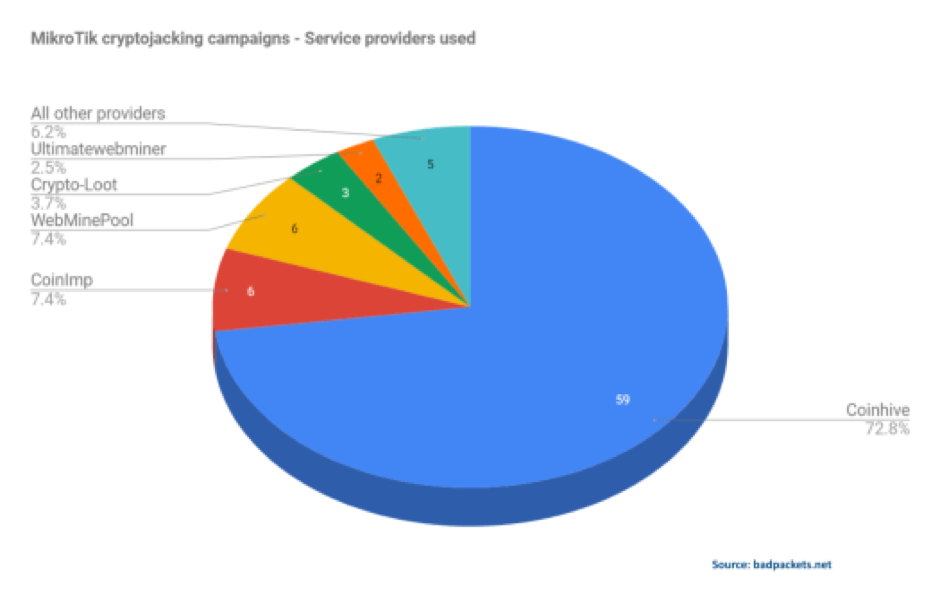

Coinhive je jedan od, ali ne i jedini cryptojacking malver kojim su inficirani MikroTik ruteri, tako da je broj rutera koji su i dalje kompromitovani veći od 180.000.

Osim Coinhive malvera, u kampanjama su korišćeni i Coinimp, WebMinePool, Crypto-Loot i drugi kripto malveri.

Zaraženi MikroTik ruteri u Srbiji

Kada smo prvi put čuli za cryptojacking kampanju koja je usmerena na MikroTik rutere, proverili smo da li ima zaraženih uređaja u Srbiji. U tom trenutku ih nije bilo, ali ih je bilo u blizini, u Rumuniji.

Sada smo ponovo istraživali i ispostavilo se da u ovom trenutku ima 614 MikroTik rutera u Srbiji kod kojih je detektovan Coinhive, što znači da je ukupan broj kompromitovanih uređaja veći, jer nismo uzimali u obzir ostale kripto malvere. Od tog broja, više od 200 rutera sigurno rudari.

Zaključak

Rudarenje kripto valuta nije najgore što napadači mogu da urade sa kompromitovanim MikroTik ruterima. Netlabov izveštaj pokazuje da mogu da se koriste i za malicioznije radnje, kao što je prisluškivanje čitavog saobraćaja koji prolazi kroz njih. MiktoTik korisnici treba da se postaraju da koriste najnoviju verziju RouterOS-a gde je ranjivost CVE-2018-14847 patchovana. Svi koji koriste verziju 6.42 ili stariju, treba da primene update, koji mogu da preuzmu ovde.

Izvor: badpackets.net

![Kako da uklonite malver sa Windows računara u 6 koraka? [how-to] Kako da uklonite malver sa Windows računara u 6 koraka? [how-to]](/images/6/e/3/1/d/6e31dc28bb45c766c3ae23018228aed1f35382f9-1security.jpg)

![Kako da uklonite malver sa Windows računara u 6 koraka? [how-to] Kako da uklonite malver sa Windows računara u 6 koraka? [how-to]](/images/f/7/4/7/0/f74706a040b1953bb110f185f8d212e503ad5b99-1security.jpg)